لینوکس مدتهاست پایه و اساس دستگاههای شبکه تجاری است، اما در حال حاضر این یک مبنای زیرساختی سازمانی است.

لینوکس یک سیستم عامل باز و متن باز است که در سال 1991 برای رایانه ها منتشر شد اما استفاده از آن برای گسترش سیستم برای خودروها، تلفنها گسترش یافت اما استفاده از آن برای گسترش سیستم برای خودروها، تلفنها، سرورهای وب و ، اخیرا، ابزار شبکه.

طول عمر آن، بلوغ و امنیت آن را یکی از مطمئن ترین سیستم عامل های موجود در بازار امروز می داند، به این معنی که برای دستگاه های تجاری تجاری و همچنین شرکت هایی که می خواهند از آن و لوازم جانبی آن برای تنظیم زیرساخت های شبکه و مرکز داده خود استفاده کنند، ایده آل است.

این به نوبه خود باعث می شود تا مهارت های لینوکس توسط مدیران IT استخدام شود. برای مثال، بسیاری از فن آوری های جدید مرتبط با DevOps مانند ظروف، زیرساخت ها و کنترل کننده های SDN بر روی لینوکس ساخته شده اند.

لینوکس چیست؟

لینوکس یک سیستم عامل مشابه است - با این حال، همانطور که مشاهده خواهیم کرد، به طور مستقیم از یونیکس نسبی نیست. لینوکس مانند بسیاری از سیستم عامل های Unix مثل چندین اجزای تشکیل شده است.

هسته

این هسته سیستم است و دستورالعمل ها را به CPU، لوازم جانبی و حافظه می فرستد.

بوت لودر

فرآیندهای مدیریت راه اندازی سیستم. در یک رایانه کاربر این را با صفحه نمایش چلپ چلوپ تشخیص داده بود که بالا بود. در یک دستگاه شبکه یک وضعیت نشان دهنده روند بوت شدن است.

دیمون

خدمات پس زمینه که در هنگام بوت شدن یا بعد از اینکه سیستم شروع به کار می کند، شروع می شود. به عنوان مثال، شبح شبکه فعال تمام رابط های شبکه در زمان بوت شدن. دیمون های دیگر چیزهایی مانند زمان و DNS هستند.

پوسته

این خط فرمان لینوکس است. این می تواند برای افرادی که برای کار در محیط های گرافیکی استفاده می شوند، تهدید کننده باشد، اما اکثر متخصصان شبکه برای کار در پوسته استفاده می شوند.

دستورات لینوکس

رابط خط فرمان (CLI) پوسته، تعدادی از قابلیت های قدرتمندی را شامل می شود، از جمله موارد مهم برای شبکه و مدیریت سیستم، برای کاربران متخصص که با رابط مبتنی بر متن آشنا هستند.

ادامه مطلب

سیسکو حفره هایی را در نرم افزار Nexus 3000، 3500، 7000، 9000 سوئیچ و Firepower 4100 Series فایروال نسل بعدی و Firepower 9300 را در اختیار دارد.

سیسکو 25 توصیه امنیتی را ارائه می دهد که

26 آسیب پذیری را در سوئیچ سیسکو NX-OS و نرم افزار فایروال Firepower FXOS توصیف می کند.

در حالی که 26 هشدارها آسیب پذیری هایی را توصیف می کنند که امتیاز امنیتی امنیتی "High" دارند، بیشترین -23 - بر روی نرم افزار NX-OS سیسکو تاثیر می گذارند، و سه باقی مانده شامل هر دو بسته های نرم افزاری می شود.

این آسیب پذیری ها شامل تعدادی از مشکلات است که اجازه می دهد یک مهاجم دسترسی غیرمجاز، امتیاز بیشتری دریافت کند، دستورات دلخواه خود را اجرا کند، فرار از پوسته محدود، عبور از بررسی سیستم بررسی تصویر و یا عدم دسترسی سرویس (DoS)، سیسکو گفت.

این کمپانی رفع نرم افزار را برای همه آسیب پذیری ها منتشر کرده است و هیچ کدام از این مشکلات بر روی نرم افزار سیسکو IOS یا سیسکو IOS XE تاثیر نمی گذارد.

اطلاعاتی در مورد اینکه نرم افزارهای سیسکو FXOS و نرمافزار سیسکو NX-OS منتشر شده آسیب پذیر هستند و چه در مورد آن باید در بخش نرم افزار ثابت مشاوره موجود باشد.

آسیب پذیری پیاده سازی LDAP

بدترین آسیب پذیری ها - با امتیاز سیستم امتیازدهی رایج 8.6 از 10 - در پیاده سازی پروتکل قابلیت دسترسی آسان دایرکتوری (LDAP) در نرم افزار سیسکو FXOS و سیسکو NX-OS یافت می شود. این مسئله می تواند اجازه ی یک حمله غیرقابل اعتبار، از یک دستگاه آسیب دیده برای بارگیری مجدد را داشته باشد که منجر به انکار سرویس (DoS) می شود، سیسکو اعلام کرد.

"آسیب پذیری ها ناشی از تجزیه نامناسب بسته های LDAP توسط یک دستگاه آسیب دیده است. یک مهاجم می تواند از این آسیب پذیری ها با ارسال یک بسته LDAP که با استفاده از قوانین رمزگذاری اولیه (BER) به یک دستگاه آسیب دیده ساخته شده است، استفاده کند. "بسته LDAP باید یک آدرس IP منبع از یک سرور LDAP پیکربندی شده در دستگاه هدف را داشته باشد."

این آسیب پذیری بر روی تعدادی از محصولات Firepower 4100 Series Next Generation Firewall و Firepower 9300 Security Appliance به سری چند لایه سری MDS 9000، سری Nexus 3000، 3500، 7000، سری 9000 و UCS 6200، سری 6300 Fabric Interconnects تاثیر می گذارد.

آسیب پذیری تجزیه و تحلیل Tetration Analysis

یکی دیگر از آسیب پذیری های بسیار رتبه بندی شده در نمایه تجزیه و تحلیل تطبیقی سیسکو برای سوئیچ های سری Nexus 9000 در حالت NX-OS مستقل است که می تواند اجازه داده شود یک مهاجم محلی تأیید شده، کد ریشه دلخواه را اجرا کند. یک مهاجم می تواند با جایگزینی فایل های عامل معتبر با کد مخرب از این آسیب پذیری بهره برداری کند. سیسکو در مشاوره گفت که یک سوءاستفاده موفق میتواند موجب اجرای کد شده توسط مهاجم شود. آسیب پذیری به دلیل تنظیم مجوز نادرست است.

سیستم تجزیه و تحلیل سیسکو Tetration جمع آوری اطلاعات از سنسورهای سخت افزاری و نرم افزار و تجزیه و تحلیل اطلاعات با استفاده از تجزیه و تحلیل داده های بزرگ و

یادگیری ماشین برای مدیران فناوری اطلاعات در درک عمیق تر از منابع مرکز داده خود. ایده Tetration شامل توانایی به طور چشمگیری بهبود نظارت امنیتی شرکت، ساده قابلیت اطمینان عملیاتی است.

یک آسیب پذیری چندگانه در نرم افزار Nexus می تواند اجازه دهد که مهاجمان امتیاز بیشتری در سوئیچ ها به دست آورند و دستورات نابغه را اجرا کنند.

سیسکو نوشت که اولین ضعف ناشی از بررسی مجوز نادرست حسابهای کاربری و شناسه گروه مربوط به آنها است. "مهاجم می تواند با استفاده از یک خطای منطقی که امکان استفاده از دستورات اختصاصی بالاتر را دارد از آنچه که وما اختصاص داده شده است، می تواند از این آسیب پذیری بهره برداری کند. یک سوءاستفاده موفق میتواند به مهاجم اجازه دهد دستورات را با امتیازات بالا بر روی پوسته پایه لینوکس دستگاه آسیب دیده اجرا کند. "

این مشکل بر روی خطوط کارت Nexus 3000، 3500، 7000، 7700، 9000 و Series Switches و سری Nexus 9500 R و ماژولهای Fabric تاثیر می گذارد.

دومین قرار گرفتن در معرض ناشی از عدم اجرای مجازات مجوز است. مهاجم می تواند از طریق شناسایی به دستگاه هدف و اجرای دستورات که می تواند به امتیازات بالا منجر شود، از این آسیب پذیری بهره برداری می کند. یک سوءاستفاده موفق میتواند به مهاجم اجازه دهد تغییرات پیکربندی را به سیستم به عنوان مدیر انجام دهد.

این مشکل روی خطوط کارت Nexus 3000، 3500، 3600، 9000 و Nexus 9500 R تاثیر می گذارد.

هشدار برای تامین ابزار تأمین POAP

سیسکو همچنین یک مشاوره اطلاعاتی برای سوئیچ های سیسکو Nexus با استفاده از قابلیت تنظیم خودکار یا استفاده از صفر لمسی به نام PowerOn Auto Provision (POAP) منتشر کرد.

سیسکو گفت که این ویژگی در ارتقاء استقرار اولیه و پیکربندی سوئیچ های Nexus کمک می کند و پس از اعمال تنظیمات، ویژگی POAP خود را غیر فعال می کند. اما سیسکو گفت که برای شبکه های مناسب که در آن POAP استفاده می شود، بسیار مهم است.

"برخی از مشتریان ممکن است بخواهند ویژگی POAP را غیرفعال کنند و از روشهای دیگر برای پیکربندی دستگاه Nexus خارج از جعبه استفاده کنند." سیسکو اعلام کرد.

برای این منظور، سیسکو نوشت که چندین دستور جدید را برای غیرفعال کردن POAP اضافه کرده است که در تنظیم مجدد تنظیمات پیش فرض کارخانه و حذف یک پیکربندی ادامه خواهد یافت. برای راهنمایی هایی در مورد حفاظت از محیط POAP و همچنین اطلاعات مربوط به غیرفعال کردن ویژگی، بخش های جزئیات و توصیه ها را ببینید.

این داستان، "سیسکو 26 تکه امنیتی برای سوئیچ ها، فایروال ها را باز می کند" در اصل توسط

Network World منتشر شد.

این متن دومین مطلب آزمایشی من است که به زودی آن را حذف خواهم کرد.

زکات علم، نشر آن است. هر

وبلاگ می تواند پایگاهی برای نشر علم و دانش باشد. بهره برداری علمی از وبلاگ ها نقش بسزایی در تولید محتوای مفید فارسی در اینترنت خواهد داشت. انتشار جزوات و متون درسی، یافته های تحقیقی و مقالات علمی از جمله کاربردهای علمی قابل تصور برای ,بلاگ ها است.

همچنین

وبلاگ نویسی یکی از موثرترین شیوه های نوین اطلاع رسانی است و در جهان کم نیستند وبلاگ هایی که با رسانه های رسمی خبری رقابت می کنند. در بعد کسب و کار نیز، روز به روز بر تعداد شرکت هایی که اطلاع رسانی محصولات، خدمات و رویدادهای خود را از طریق

بلاگ انجام می دهند افزوده می شود.

در حالی که جزئیات مربوط به حمله زنجیره تامین گسترده به مشتریان

ASUS را نشان می دهد، شرکت امنیتی روسیه

Kaspersky هفته گذشته لیست کامل آدرس های MAC را که هکرها سخت افزار را به نرم افزارهای مخرب خود هدف جراحی قرار داده است، اختصاص داده است.

در عوض، کسپرسکی ابزار آفلاین اختصاصی را منتشر کرد و یک صفحه وب آنلاین را راه اندازی کرد که کاربران PC ASUS می توانند آدرس های MAC خود را جستجو کنند تا بررسی کنند که آیا آنها در لیست ضربه بودند.

با این حال، بسیاری معتقدند که این روش مناسب برای شرکت های بزرگ با صدها هزار سیستم نیست که می دانند که آیا آنها هدف قرار گرفته اند یا خیر.

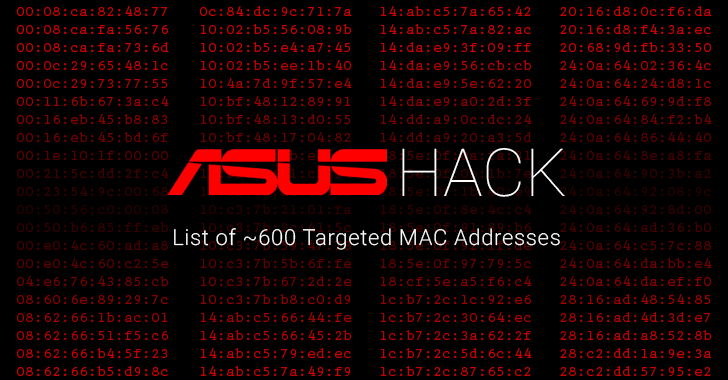

لیست MAC های هدفمند در حمله زنجیره تامین ASUS

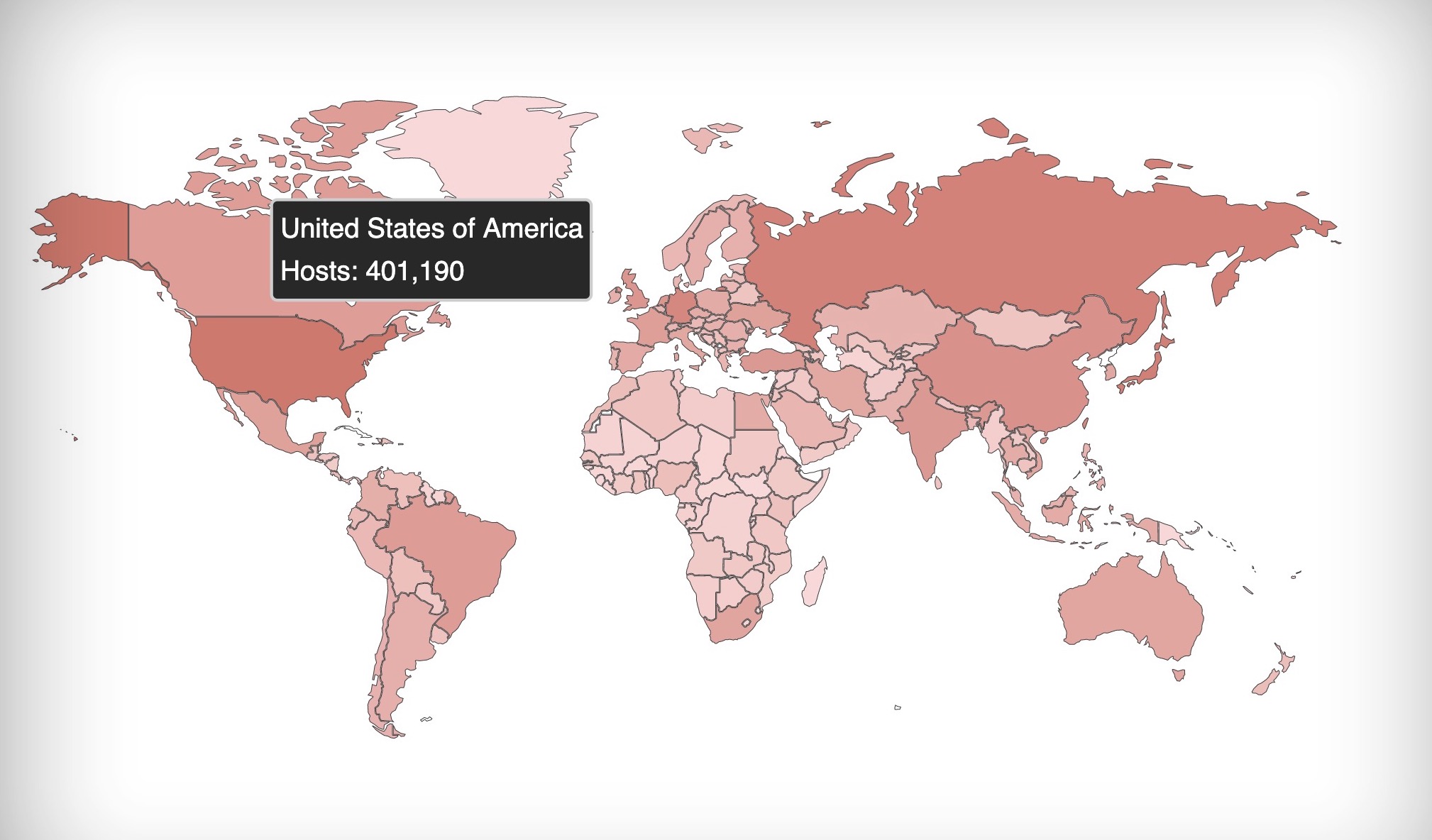

برای حل این مشکل و کمک به دیگر کارشناسان امنیت سایبری شکار خود را برای کمپین های مربوط به هک ادامه می دهند، شرکت کننده شرکت سازنده امنیتی Skylight در شرکت کننده شرکت کننده شرکت کننده شرکت کننده شرکت کننده در شرکت "هکر نیوز" با "The Hacker News" تماس گرفته و فهرست کاملی از تقریبا 583 آدرس MAC را که مورد نقض ASUS قرار گرفته است، ارائه کرد.

Skylight در یک پست با "The Hacker News" گفت: "اگر اطلاعات مربوط به اهداف وجود داشته باشد، باید آن را به طور عمومی در اختیار جامعه امنیت قرار داد تا ما بتوانیم از خودمان بهتر دفاع کنیم."

"بنابراین، ما فکر می کردیم که می توان لیست را استخراج کرد و آن را به صورت عمومی منتشر کرد تا هر تمرین امنیتی بتواند آن را به دستگاه های شناخته شده در حوزه خود تقسیم کند."

محققان Skylight فهرستی از آدرس های هدفمند MAC را با کمک ابزار آنلاین آفلاین کشف کردند که حاوی لیست کامل آدرس های 619 MAC درون اجرایی است اما با استفاده از یک الگوریتم هش مخلوط شده محافظت می شود.

آنها یک سرور قدرتمند آمازون و یک نسخه اصلاح شده از ابزار شکست خوردن رمز عبور HashCat را برای خاموش کردن آدرس های MAC 583 در کمتر از یک ساعت استفاده کردند.

"ورودی AWS p3.16xlarge آمازون را وارد کنید. این حیوانات هشت (شما را به درستی) پردازنده های NVIDIA V100 Tesla 16 گیگابایتی حمل می کند. کل مجموعه ای از 1300 پیشوند در کمتر از یک ساعت مجبور شد خشونت را تحمل کند."

ASUS هک: Operation ShadowHammer

هفته گذشته نشان داده شد که گروهی از هکرهای حمایت شده از سوی دولت موفق به ربودن سرور به روز رسانی خودکار نرم افزار ASUS Live در سال گذشته شدند و به روز رسانی های مخرب را به بیش از یک میلیون کامپیوتر ویندوز در سراسر جهان به منظور آلوده کردن آنها را با عقب.

همانطور که هفته گذشته گزارش کردیم، کسپرسکی این حمله را که تحت عنوان Operation ShadowHammer نامگذاری شده بود کشف کرد، پس از آنکه 57،000 کاربر با نسخه پشتی نرم افزار ASUS LIVE Update آلوده شدند.

شرکت امنیتی پس از آن اعلام کرد ASUS در مورد کمپین حملات زنجیره تامین در 31 ژانویه 2019 اعلام کرد.

محققان پس از تجزیه و تحلیل بیش از 200 نمونه از به روز رسانی های مخرب، هکرها که هنوز به هیچ گروه APT اعطا نمی شوند، فقط می خواستند لیست خاصی از کاربران شناسایی شده توسط آدرس های منحصر به فرد MAC خود را که به نرم افزارهای مخرب سخت افزاری داشتند، هدف قرار دهند.

اگرچه مرحله دوم بدافزار تنها به حدود 600 کاربر هدفمند منتهی شد، این بدان معنا نیست که میلیون ها کامپیوتر ASUS که بهروزرسانی نرم افزارهای مخرب را دریافت نکرده اند، به خطر افتاده اند.

چگونگی چک کردن اینکه آیا لپ تاپ ASUS شما هک شده است؟

پس از اعلام اینکه گروه ناشناخته هکرها سرورهای خود را بین ماه های ژوئن و نوامبر 2018 را هک کردند، این هفته ASUS نسخه خالص برنامه LIVE Update خود را (نسخه 3.6.8) منتشر کرد و همچنین قول داد تا "مکانیسم های تأیید امنیتی چندگانه" را برای کاهش شانس حملات بیشتر.

با این حال، باید بدانید که فقط نصب نسخه پاک بروزرسانی نرم افزار بر روی بسته مخرب، کد مخرب را از سیستم های آلوده حذف نمی کند.

بنابراین، برای کمک به مشتریان خود می دانیم که آیا آنها قربانی حمله بودند، ASUS همچنین یک ابزار تشخیصی را که با استفاده از آن می توانید بررسی کنید که آیا سیستم ASUS شما توسط بروز رسانی مخرب تحت تاثیر قرار گرفته است، منتشر کرد.

اگر آدرس MAC کامپیوتر خود را در لیست پیدا کنید، به این معنی است که رایانه شما توسط به روز رسانی مخرب پشتی گذاشته شده است، و ASUS توصیه می کند که تنظیم مجدد کارخانه را انجام دهید تا کلیه سیستم را پاک کنید.

هویت

هکرها و نیت آنها هنوز ناشناخته است.

در روز جمعه، مایکروسافت ایمیل های اطلاع رسانی را به برخی از کاربران اعلام کرد که صاحبان حساب های

Outlook را نقض شرکت رنج می برد و همچنین ممکن است به طور مستقیم کاربران Outlook را تحت تاثیر قرار دهد.

هکر دسترسی و محتوای برخی از حساب های کاربران Outlook را مشاهده کند.

ZDNet از طریق چت رمزگذاری شده گفت: "آنها می توانند ببینند که چه تعداد ایمیل شما وجود دارد، جایی که پایگاه داده دروغ است، محتوای ایمیل، آخرین شخصی که شما ایمیل فرستادید."

من همچنین ممکن است این ستون "Wifi Wizard" را تغییر دهم، با توجه به اینکه چند نفر از شما در چند ماه گذشته با سوالات شبکه بی سیم نوشته اند. خوب، هر چند. شبکه های بی سیم نزدیک و دل من هستند، زیرا خاطرات شگفت انگیز از سه سال گذشته روترهای آزمایش شده برای Wirecutter و بسیاری از روتر ها و آزمایش های کافی برای انجام عمر طولانی را انجام دادم.

این هفته من نگاهی به یک سوال می کنم که مخالف آن چیزی است که من معمولا از او خواسته می شود. من به تیم Lifehacker Tim توضیح خواهم داد:

پاسخ: شما "چگونه می توانم فای همسایه من را مسدود کنم". من سعی میکنم مخالفم. من می خواهم فای همسایه اش را بگیرم (برای آن من اجازه و رمز عبور را می خواهم) و آن را از طریق روتر من ارسال کنم. تا کنون، دستگاه های من به نظر می رسد در نوعی درگیری، نیاز به بازنشانی مکرر. من مایل هستم از ابتدا شروع کنم

این یکی باحاله. اولا، بگذارید بگویم که من به خاطر کار کردن یک قرارداد اشتراکی با همسایه خود به شما افتخار می کنم. طرح های اینترنتی گران هستند و نیازی نیست که دو نفر برای یک برنامه گران قیمت گلوله بیاورند. این فرض که هیچ یک از شما پهنای باند موجود خود را با

BitTorrent، بارگیری Steam یا گروهی از MMOs جابجایی نکنید - دوم این که این مسئله مانع از برقراری ارتباط مناسب و معقول هنگام هم اتاقی من در نیویورک شد و من با سرویس صاحب طبقه بالا چند سال پیش.

من مطمئن نیستم که چرا دستگاه شما نیاز به بازنشستگی تکراری دارد - یا خود دستگاه، یا هر نقطه دسترسی بی سیم یا روتر که شما استفاده می کنید. شما این جزئیات را دقیق توصیف نکرده اید، اما ممکن است دستگاه شما به سادگی در تلاش برای اتصال به

WiFi همسایه شما باشد. احتمالا بین نقاط دسترسی شما و مسائل شما چندین دیوار وجود دارد، به جز کمی فاصله. حتی بهترین روترها بی حد و حصر نیستند و ممکن است که شما به سادگی یک سیگنال مناسب برای حفظ یک اتصال ثابت و سریع نداشته باشید.

به طور معمول هنگامی که من یک شبکه بی سیم را راه اندازی می کنم (یا به دیگران توصیه می کنم که نحوه تنظیم آنها را تنظیم کنید)، توصیه می کنم روتر اولیه یا نقطه دسترسی خود را قرار دهید، فرض کنید شما تنها از یک مکان مرکزی در خانه استفاده می کنید یا اپارتمان. این تضمین می کند که شما در هر بخش اولیه از فضای زندگی خود را پوشش می دهید، هرچند شما همیشه می توانید جایگاه خود را درصورت نیاز به اتصال بهتر یکی از طرف خانه (اتاق خواب خود) از دیگران (گاراژ خود) .

در سناریوی شما این بهترین مکان برای قرار دادن یک روتر یا نقطه دسترسی در جایی بین خانه همسایه (یا آپارتمان) و شماست. آنچه که من می بینم این است که اندازه خانه های شما و فاصله بین آنها، بدان معنی است که حتی قرار دادن یک روتر درست در کنار نزدیکترین دیوار به خانه همسایه (و یا برعکس) هنوز هم به این معنی است که شما هر دو احتمالا سیگنال های کمتر از ستاره برای کار با.

در حالی که همیشه می توانید سعی کنید یک توسعه دهنده بی سیم را برای اتصال به سیگنال بی سیم همسایه خود بیابید و یک شبکه از خود بکشید، شما با یک مجازات عملکردی برای هر وسیله ای که به دستگاه پخش کننده شما متصل است ضربه می زنید. من در مورد این قبلا نوشته ام، بنابراین نسخه کوتاه این است: زمانی که توسعه دهنده از یک کانال اختصاصی استفاده نمی کند، سپس هر وسیله ای که شما با آن از طریق همان باند استفاده می کنید که برای اتصال به روتر دیگری یا نقطه دسترسی به آن متصل می شود سرعت آن را نصف کنید. پس از آن، توسعه دهنده باید دو بار انجام دهد، زیرا این رادیو به شما و هر دستگاهی که به آن متصل است، ارسال و دریافت می کند.

حتی پس از آن، توسعه دهنده بی سیم معمولی شما نیست . عالی است. این می تواند به شما یک oomph بدهد اگر شما نیاز به پوشش کمی اضافی، اما آن را نمی خواهد قادر به انفجار سیگنال در سراسر خانه 1500 متر مربع به خودی خود. و از تمایل به شروع توسعه دهنده های زنجیره ای دیزی برای جلوگیری از همان دلایل عملکردی که من فقط ذکر کردم مقاومت می کنم.

در عوض، اگر شما این مسیر را "به اشتراک گذاری همان اتصال به اینترنت" مسیر، بهترین (و بیشتر مزاحم) چیزی که شما می توانید انجام دهید به نحوی ارتباط خانه خود را از طریق یک کابل اترنت. با این حال احتمالا بیش از حد یک سفارش است. در عوض، سرمایه گذاری در چیزی شبیه Netgear Orbi، که از یک کانال backgun اختصاصی 5 گیگاهرتزی برای اتصال هر دو نقطه دسترسی استفاده می کند، که می توانند شبکه های 5 گیگاهرتزی و 2.4 گیگاهرتز خود را بدون هیچ گونه کاهش عملکرد کاهش دهند.

شما احتمالا می خواهید هر نقطه دسترسی اوربی را در نزدیکی دیوار نزدیک ترین خانه خانه همسایه قرار دهید و بالعکس. این یک مشکل نیست اگر شما در دوبلکس یا خانه های منزل هستید، اما چیزی که ممکن است پیچیده تر باشد، اگر شما دارای مجسمه های بزرگ و انبوه هستید که خانه های خود را جدا می کنند. همچنین یک نسخه از Orbi از Orbi وجود دارد که ممکن است بسته به نحوه تنظیم آن، به شما کمک کند.

من معتقدم که این ممکن است هر گونه مشکالت بی سیم شما را تجربه کند. در غیر این صورت، رشته ای که اترنت کابل (و اجازه دهید من می دانم که چگونه آن را انجام داد)، و مطمئن شوید که شما فقط با استفاده از یک روتر و یک سری از نقاط دسترسی، به جای ایجاد یک روتر در روتر از نوع راه اندازی.

شما همچنین می توانید وحشی کنید و همسایه خود را متقاعد کنید تا یک نقطه دسترسی در فضای باز یا حتی یک راه انداز نقطه به نقطه بی سیم ایجاد کنید که ممکن است سیگنال دیگری را که می توانید از جایی که شما زندگی می کنید استفاده کنید. این اتفاق می افتد که کمی به درد بخشی برای راه اندازی، مطمئن هستم، اما به خوبی به آن ارزش می بخشد، اگر شما می توانید به طور موثر اینترنت شما را نصف کند (فرض کنید شما بخشی از آنچه که همسایه شما پرداخت می کند، که می تواند نوعی و سخاوتمندانه باشد.)

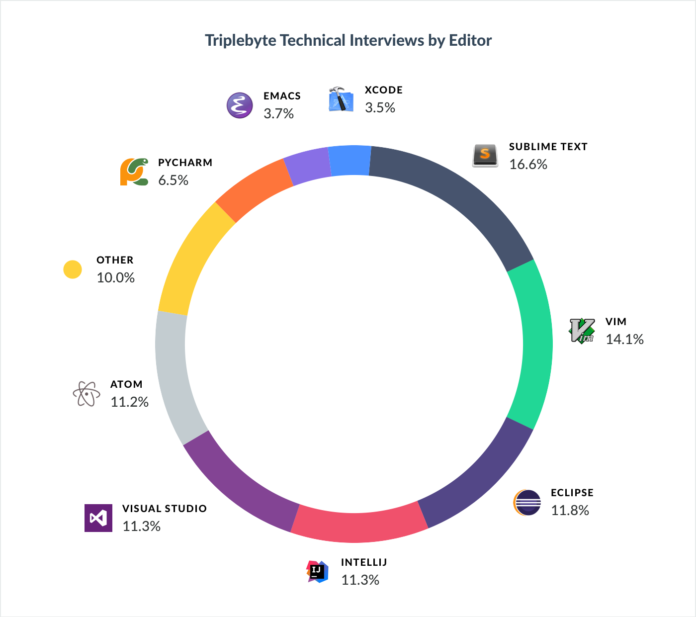

ویژوال استودیو کد تبدیل به یک ویرایشگر کد بسیار محبوب برای توسعه دهندگان زاویه، به خصوص کسانی که در حال اجرا CLI زاویه ای. ویژگی هایی مانند برجسته سازی Syntax و تکمیل خودکار، ارائه کد به درستی در ویرایشگر، دستورات ساخته شده در Git و پشتیبانی از افزونه ها، باعث می شود VSCode در بین محبوب ترین ویرایشگرهای کد در اطراف.

در این پست، من به 5 افزونه VSCode نگاه می کنم که برای توسعه دهندگان زاویه مفید است.

# 1 میانبرهای angular2

اگر یک برنامه CLI زاویه ای که در میزبان محلی شما اجرا می شود، در پوشه برنامه، مولفه برنامه ای که به صورت پویا توسط CLI زاویه ای ایجاد می شود، وجود دارد.

میانبرهای زاویه ای 2

به عنوان یک توسعه دهنده زاویه ای، شما در حال کار بر روی این جزء هستید و اغلب سوئیچ بین

برنامه نویسی HTML و CSS فایل TS.

هنگامی که برنامه رشد می کند، شما می توانید بین این سه فایل از اجزای فردی بسیار بیشتر تغییر دهید. برای این، شما یک افزونه مفید به نام angular2-switcher دارید. اگر این افزونه را نصب کنید، به میانبرهای صفحه کلید دسترسی خواهید داشت تا سریعا به فایلهای شخصی بروید.

میانبر فایل

app.component.html Shift + Alt + u

app.component.css Shift + Alt + I

app.component.ts Shift + Alt + o

app.component.spec.ts Shift + Alt + p

جدول بالا چهار کلید میانبر را برای تغییر بین CSS، HTML، پرونده TS برای آزمایش و فایل TS از این جزء لیست می کند. حروف-u، i، o و p-بسیار نزدیک به یکدیگر هستند تا سرعت آن را برای تغییر بین فایلهای شخصی تغییر دهند.

# 2 خدمات زبان زاویه ای

در زاویوی، اگر شما یک نام را به اجزای برنامه اضافه کنید و سعی کنید آن را در داخل قالب HTML قرار دهید، VSCode این نام را برای اتمام خودکار از جعبه ارائه نمی کند و نیاز به یک برنامه افزودنی برای قابلیت های اضافه دارد. به عنوان یک توسعه دهنده زاویه ای، شما می خواهید دسترسی به داخل یک قالب داشته باشید. شما می توانید از فرمت خدمات زبان زاویه ای استفاده کنید که خودکار تکمیل را اضافه می کند.

اگر شما آن را فعال کنید و به فایل HTML بروید، خواهید دید که آیا نام در فهرست تکمیل خودکار به همان اندازه که شما شروع به تایپ کردن می کنید، پر می شود.

خدمات زبان زاویه ای

همانطور که در عنوان و در هر موردی که در داخل جزء برنامه ایجاد شده است، اتفاق می افتد. شما به داخل قالب دسترسی دارید.

اگر یک تابع ساده را ایجاد کنید که یک رشته را باز می کند، به آن دسترسی خواهید داشت و به لطف افزونه Angular Language Service.

# 3 json2ts

چیزهای دیگری که شما اغلب در Angular کار می کنید، نقطه پایانی هستند که داده های JSON را باز می گردانند. برای داده های JSON، شما باید یک رابط کاربری ایجاد کنید. شما می توانید این کار را به صورت دستی انجام دهید، اما اگر یک شیء عظیم داشته باشید، آن را به شما خواهد بخشید.

خوشبختانه، یک برنامه افزودنی VSCode میتواند این را برای شما به صورت خودکار انجام دهد. json2ts خاص زاویه ای نیست و هر زمان که شما با

TypeScript کار می کنید کار می کند. Json2ts هنگامی مفید است که شما باید یک رابط TypeScript را از یک شی JSON ایجاد کنید.

# 4 نشانکها

با استفاده از فایل های طولانی کارهای زیر را انجام دهید. اگر می خواهید بر روی یک بلوک کوچکی از کد کار کنید، سپس باید چیزی را در بالا چک کنید و سپس به محل قبلی خود بروید. با استفاده از Bookmark، به راحتی می توانید با فشار دادن Alt + Ctrl + K یک نشانگر کوچک قرار دهید، یک نشانگر آبی را در محل خواهید دید. اگر به بالای کد بروید که همه متغیرهای شما ذخیره می شوند، می توانید همان کار را انجام دهید: Alt + Ctrl + K.

نشانکها

شما می توانید از میان این دو نشانگر، از Alt + Ctrl + J و Alt + Ctrl + L استفاده کنید. هنگامی که شما در یک پرونده طولانی کار می کنید و می خواهید به سرعت به یک بخش خاص بروید، می توانید همانطور که دوست دارید تعداد زیادی از این نشانگر را قرار دهید.

میانبر عمل

تنظیم نشانه / حذف Alt + Ctrl + K

به نشانگر قبلی بروید Alt + Ctrl + J

برو به نماد بعدی Alt + Ctrl + L

این میانبرهای بیشتری وجود دارد. شما می توانید به منو بروید، بوک مارک ها را وارد کنید، و تمام دیگر کلید های میانبر صفحه کلید مربوط به این برنامه افزودنی را مشاهده خواهید کرد. تنظیم، حذف و رفتن به نشانه بعدی و قبلی، کلید های مفید تر مفید هستند.

راهنماهای # 5

من مطمئن هستم که شما در مورد این موضوع در هنگام کدهای طولانی HTML به دنبال آن هستید و شما تعجب می کنید که کدام این برچسب شروع و پایان می یابد؟ کدام div را افشا می کند؟ آیا خوب نیست که ارتباط بین تگ های باز و بسته شدن وجود داشته باشد؟ شما نیاز به نوعی قواعد دارید و این دقیقا همان کاری است که راهنمایان انجام می دهند.

پس از نصب افزونه Guides، خطوط عمودی، باز و بسته کردن divs را متصل می کنند و به شما کمک می کنند تا ظاهر صحیح را به صورت زیر نشان دهید.

راهنماها

راهنماهای تنظیمات بسیاری نیز دارد. برای مثال می توانید رنگ ها یا ضخامت خط ها را تغییر دهید.

این افزونه های VSCode بهبود گردش کار توسعه زاویه را افزایش می دهند و من معتقدم که آنها نیز مفید خواهند بود. من می دانم که بسیاری از برنامه های مفید تر است که هر روز استفاده می کنید. من دوست دارم در مورد آنها بشنوم.

هکرها به خاطر ارزش سرگرمی در تلویزیون به نمایش می گذارند، و یک نمایش از فعالیت برنامه نویسی و آنچه که واقعا برای فائق بردن از طریق فایروال انجام می شود.

مطمئنا، هکرها در تلویزیون بسیار چشمگیر هستند (سلام، آقای روبات) و اغلب شرایط زندگی واقعی را نشان می دهند که در آن femtocells و

malwares با هدف مخرب به کار گرفته می شوند. با این حال، در پایان هر بخش آقای Robot، مهم است که مجموعه "مفید ترین takeaway؛ در زندگی واقعی، هکرها تهدید جدی برای جزئیاتی که ما در دستگاه های شخصی ما به صورت دیجیتال ذخیره می کنیم.

این فقط در مورد استفاده از قویترین کلمه عبور است که ما می توانیم در سر ما التماس؛ ما باید اقدامات احتیاطی را برای محافظت از ما از آسیب پذیرترین آسیب پذیرترین آسیب پذیرترین نرمافزارها در نظر بگیریم.

جنایتکاران دیجیتال توانایی ایجاد اختلال در زندگی روزمره ما را دارند پس از به دست آوردن آنچه که آنها از سیستم های کامپیوتری ما می خواهند. جهان

IoT کاربران را در افزایش خطرات روزانه قرار می دهد.

ما می توانیم بیش از دانلود و خرید برنامه ها یا برنامه هایی که با استفاده از رمزنگاری بهینه عمل می کنند، انجام دهیم. ما نیاز داریم خودمان را در مورد نحوه تشخیص نرم افزارهای مخرب و ransomware آموزش دهیم و در نرم افزارهایی که بهترین داده های شما را در هسته خود دارند، سرمایه گذاری کنید. من می دانم که همه ما این را قبلا شنیده ایم، اما دلیلی وجود دارد که افرادی مثل من در مورد آن ادامه می دهند - این فوق العاده مهم است و بسیاری هنوز باید پایه های اصلی را اجرا کنند.

در اینجا شش آسانسور "hackticts" است که تضمین شده برای کمک به حفظ امنیت اطلاعات شما:

# 1: بدانید که

Wi-Fi عمومی به اعتماد

در Wi-Fi عمومی بمانید. دوره زمانی. به ویژه هنگامی که شما در حال سفر هستید و می توانید در یک مکان "توریستی" مشخص شوید. هنگامی که شما خارج از محدوده هستید و تصمیم به ریسک گرفتن و بدون خط امن برقرار می کنید، به این واقعیت که "یک شبکه عمومی Wi-Fi به طور ذاتی امن تر از شخصی شخصی شما است، موافقت می کنید، زیرا شما" می دانید چه کسی آن را تنظیم کرده است، یا چه کسی دیگر با آن ارتباط برقرار می کند. "

در دنیای ایده آل، کاربران آنلاین همواره از نقطه اتصال خود برای اتصال عمومی استفاده می کنند. با این حال، اتصال به گوشی خود به عنوان یک نقاط داغ، اطلاعات را از بین می برد و عمر باتری را از بین می برد، بنابراین گزینه های دیگر وجود ندارد؟

اولا همیشه و فقط به HTTPS متصل می شوند و هرگز، هرگز به یک سرویس متصل نیستند که HTTP است. "S" در

HTTPS به معنای "امن" است.

HTTP عمیقا ناامن است و به راحتی توسط احزاب غیر مجاز بررسی می شود. بعد، از airdrops و اشتراک گذاری فایل استفاده کنید. آنها مطمئنا به دست هکرها می افتند یا توسط یک شخص در شکار در ماتریس فعال می شوند. در نهایت، اگر می توانید از VPN استفاده کنید. نصب VPN در تمام دستگاه های شما هر گونه hopping داده بین دستگاه های شما هنگام اتصال به Wi-Fi عمومی رمزگذاری می شود.

# 2: آزمایشات را برای نقاط ضعف انجام دهید

این نوک بعدی به همان اندازه ساده است که لازم است انجام شود. برای جلوگیری از هکرها، به طور مرتب دستگاه و سیستم های متصل شده خود را برای هر آسیب پذیری و ضعف آزمایش کنید. در مقابل شفافیت، هیچ دستگاه 100 درصد مطمئن نیست، 100 درصد از زمان. تنها راه پیشگیری از آسیب پذیری قبل از اینکه مهمان خانه اشتباه را به شما دعوت کند، این است که خودتان آن را بگیرید.

حقیقت غم انگیز این است که این آسیب پذیری ها معمولا به دلیل استفاده از اینترنت در سایت های سایه دار و یا باز کردن ایمیل های جذاب با لینک های

فیشینگ که باید در ابتدا به عنوان هرمه دسته بندی شوند. گرفتن هر گونه معایب باز به شما اجازه می دهد که مشکل را قبل از باز کردن درب به جهنم هک کنید.

به منظور آزمایش شبکه های شما، نرم افزار های موجود در اینترنت وجود دارد که برای آسیب پذیری ها اسکن می کند، اشکالات را شناسایی می کند و از نرم افزارهای مخرب محافظت می کند. صرف پول ضروری نیست، و شما می توانید یک برنامه موثر نصب کنید که شما را به روز نگه می دارد بر روی هر گونه اشکالات و یا نقص در سیستم شما.

Bitdefender، Avast، AVG و پاندا بعضی از محبوب ترین ها هستند و برای سال آینده بیشتر مورد توجه هستند. این کار برای انجام برخی از اقدامات قانونی ضروری نیست، هر برنامه را بررسی کنید تا ببینید که می تواند نیازهای شخصی شما را برآورده کند و آن را برای استفاده ایمن اینترنت فعال کند.

# 3: مجوز های شخص ثالث را غیر فعال کرده و مدیریت کنید

به عنوان کاربران باهوش و با تجربه تلفن همراه، اغلب جزئیات کوچک و پیچیده نصب و راه اندازی نرم افزار و نرم افزار در دستگاه های ما را نادیده می گیریم. ما تا به این اندازه از دستگاه کوچک دستی استفاده کرده ایم که فکر می کنیم همه چیز را در مورد نحوه کار آنها می دانیم.

اغلب برنامه های شخص ثالث که کاربران بر روی دستگاه های خود بارگیری می کنند، بدون مجوز صاحب این ابزار مجوزهای خاصی را وارد می کنند. آیا بیشتر کاربران این بخش از اطلاعات را بدون دست می دانند؟

بنابراین، خدمات مکان، آپلود خودکار، پشتیبان گیری داده ها و حتی نمایش عمومی از شماره تلفن های شخصی (به دنبال شما، LinkedIn) همه مجوزها پس از نصب بر روی سبز تنظیم می شوند. مدیریت داده ها و تنظیم مجوز، مخصوصا کسانی که به ابر متصل هستند، هنگام نگه داشتن اطلاعات خود از هکرها ضروری است.

این دروازه های مجوز فقط باعث می شود که آنها بتوانند در هویت دیجیتالی شما عمیق تر بشوند. خاموش و ترک هر تنظیماتی که شما را راحت می کند، اما فقط می دانید

# 6: اصل اصل امتیازات کمترین

همیشه از اصل امتیاز کمترین (PoLP) پیروی کنید. اساسا، این نکته را به کار نمی اندازد که مسئولیتی در آن نیست، زیرا لازم نیست. دوم شما خودتان را به عنوان یک سرپرست شناسایی می کنید، شما خود را به عنوان یک نتیجه از فایل ها و سخت افزار های خطرناک آسیب پذیر می کنید. این قانون رسما به شرح زیر است:

برای دسترسی به پرونده های مدیریتی به یک کامپیوتر وارد نشوید مگر اینکه این کار را برای انجام وظایف خاص انجام دهید. اجرای رایانه شما به عنوان مدیر (یا به عنوان یک کاربر قدرت در ویندوز) کامپیوتر خود را آسیب پذیر به خطرات امنیتی و سوء استفاده می کند. نگران نباشید، بازدید از یک سایت اینترنتی نا آشنا با این حسابهای دارای امتیاز بالا می تواند باعث آسیب شدید به رایانه شما شود، از قبیل تغییر فرمت هارد دیسک شما، حذف همه فایل های شما و ایجاد یک حساب کاربری جدید با دسترسی مدیریتی. هنگامی که شما نیاز به انجام وظایف به عنوان یک مدیر دارید، همیشه از روشی مطمئن استفاده کنید.

فقط برای رکورد، هکرها اسرار خود را نیز دارند. آنها نمی خواهند ما بدانیم که آنها به همان اندازه آسیب پذیر هستند که در معرض نقص های دیجیتال و هارد دیسک هستند. در عوض، آنها می دانند که چگونه فایل های قدیمی را رونویسی کنند، واقعا پاک کنند، و به خطر بیافتند و می توانند مشکلات را حل کنند.

به عنوان کاربران آنلاین منظم، ما باید فایروال ها و برنامه های ضد تروجان را به صورت موثر استفاده کنیم - حتی اگر این بدان معنا باشد که برای آنها پرداخت شود. در پایان روز، گذرواژههای ما باید "تأیید صحت" شوند تا امنیت بیشتری را تضمین کنند. ما باید یاد بگیریم چگونه اسکن دستگاه خودمان را شناسایی کنیم و پیوندهای

phishing در ایمیلها شناسایی کنیم. نکته ها و ترفندها مانند این، اطلاعات شخصی ما را فقط خصوصی نگه می دارند.

اینترنت اکسپلورر مایکروسافت شهرت قدیمی برای امنیت ضعیف است، اما اکنون به اندازه کافی بد است که شما می توانید آن را با استفاده از آن بر روی کامپیوتر خود، مورد حمله قرار دهید.

کارشناس امنیت سایبری جان صفحه یک سوءاستفاده ناخواسته را در مرورگر وب از فایل های MHT (قالب آرشیو وب) نشان داده است که هکرها می توانند هر دو را به جاسوسی بر روی کاربران ویندوز و دادههای محلی خود سرقت کنند. همانطور که ویندوز به طور پیش فرض فایل های MHT را با استفاده از اینترنت اکسپلورر باز می کند، شما حتی نباید مرورگر را برای این مشکل اجرا کنید - همه چیزهایی که باید انجام دهید باز کردن پیوست ارسال شده از طریق چت یا ایمیل است.

آسیب پذیری بر ویندوز 7، ویندوز 10 و ویندوز سرور 2012 R2 تاثیر می گذارد.

اگر این موضوع برای افشای این نقص نبود، این مسئله ای نیست. صفحه جزئیات مربوط به این سوءاستفاده را پس از ارسال

مایکروسافت اعلام کرد که رفع مشکل امنیتی فوری را رد کرد. به جای آن گفت که یک رفع خواهد شد "در نظر گرفته" در انتشار آینده. در حالی که این نشان می دهد پچ در راه است، آن را میلیون ها نفر از کاربران بالقوه آسیب پذیر، مگر اینکه آنها یا خاموش کردن اینترنت اکسپلورر و یا اشاره به برنامه دیگری که می تواند فایل های MHT باز کنید.

بخشی از اطلاعاتی که روز گذشته در اینترنت درز پیدا کرده، مربوط به فاکتور سفرهای رانندگان این شرکت است.

شرکت حمل و نقل اینترنتی

تپسی» با صدور اطلاعیه ای با تایید هک شدن یکی از سرورهای خود اعلام کرد: بخشی از اطلاعاتی که روز گذشته در اینترنت درز پیدا کرد مربوط به فاکتور سفرهای رانندگان این شرکت است.

به گزارش ایرنا، خبری روز گذشته درمورد هک شدن اطلاعات مربوط به یک شرکت حمل و نقل اینترنتی در ایران به دلیل امنیت پایین منتشر شد، این اطلاعات لو رفته شامل ده ها هزار صورت حساب که دارای اطلاعات شخصی نام، نام خانوادگی، شماره ملی و تاریخ صورت حسابها مشترکان است.

شرکت حمل و نقل اینترنتی تپسی» با صدور اطلاعیه ای اعلام کرد: بخشی از اطلاعاتی که روز گذشته در اینترنت درز پیدا کرده، مربوط به فاکتور سفرهای رانندگان این شرکت است.

تپسی در این اطلاعیه یادآور شد: پس از بررسیهای انجام شده توسط تیم امنیت تپسی درخصوص ادعای لو رفتن اطلاعات توسط یک حساب توییتری، نتایج به اطلاع کاربران میرسد.

در ادامه این اطلاعیه آمده است: همانگونه که در اطلاعیه نخست نیز ذکر شد اولویت تپسی حفاظت از اطلاعات کاربران است. بررسیهای تپسی هم ثابت کرد تأکید و سرمایهگذاری این شرکت بر حفاظت اطلاعات کاربران کاملاً بهجا بوده و در شرایط حیاتی کاملاً موثر واقع شده و هیچگونه دسترسی به هیچ نوع اطلاعات مسافران – مانند اطلاعات سفر، مبدا و مقصد و زمان سفر، اطلاعات هویتی صورت نگرفته است.

در اطلاعیه شرکت تپسی تصریح شده است: با بررسی دقیقتر موضوع، تیم امنیت تپسی متوجه تلاش برای تعدادی نفوذ با منشا خارجی به سرورهای این شرکت شد که تنها یکی از سرورهای جانبی مورد نفوذ هکرها با آدرس آیپی متعلق به کشور اوکراین قرار گرفته است که فاکتورهای 60 هزار راننده فعال جهت حسابرسی مالیاتی در سالهای 1395و 1396 روی آن نگهداری میشدند.

منشا و هدف اصلی این نفوذ خارجی برای تپسی مشخص نیست و همکاری تیم امنیت تپسی با

پلیس فتا و

مرکز ماهر در این زمینه ادامه دارد.

طی هفتههای اخیر تپسی و سایر استارتآپهای ایرانی با محدودیتهای ناشی از تحریمهای فناوری مواجه بودهاند. به رغم تمامی مشکلات اعم از تحریمها و تلاش گسترده برای

نفوذ اینترنتی، تپسی همچنان مصمم به ارایه خدمات باکیفیت، امن و مناسب به کاربران است.

محمدجواد آذری جهرمی وزیر ارتباطات و فناوری اطلاعات نیز روز گذشته در توییتی گزارش منتشر شده در مورد آسیبپذیری در نگهداری اطلاعات یک شرکت را تأیید کرده است و آن را هشداری جدی برای کسب وکارهای اینترنتی میداند. جهرمی از شرکتهای میخواهد در امنیت اطلاعات کاربران خود جدیتر باشند.

امروز HP اعلام کرده است که پنج لایحه تجاری لپ تاپ خود را با یک راه حل امنیتی به نام Sure Sense مجهز کرده است. ارائه دهنده جدید امنیتی Endpoint HP با استفاده از هوش مصنوعی (AI) برای تشخیص نرم افزارهای مخرب، از جمله انواع قبلا ناشناخته.

مطمئنا احساس می شود به عنوان بدافزار همچنان به عنوان یک تهدید رو به رشد برای کسب و کار، با 350،000 نوع جدید کشف شده است روزانه، با توجه به تحقیقات 2017 توسط G Data Security که HP در اطلاعیه خود اشاره کرد. HP Sure Sense باید با استفاده از یادگیری عمیق برای جلوگیری و تشخیص تهدیدات صفر روز و فعالیت های مرتبط با ransomware در معرض خطر قرار گیرد.

چگونه یادگیری عمیق AI مبارزه با نرم افزارهای مخرب است؟

HP ادعا کرد که راه حل یادگیری عمیق تر از استفاده از آنتی ویروس مرسوم و یا یادگیری ماشین بدون استفاده از آموزش عمیق است. نرم افزار آنتی ویروس مبتنی بر امضا فایل های جدید را برای فرم های شناخته شده بدافزار بررسی می کند. با این حال، این روش زمان فشرده است و نیاز به به روز رسانی های مکرر دارد. و نمیتواند اشکال جدیدی از نرم افزارهای مخرب را شناسایی کند.

یادگیری ماشین، یک نوع AI، می تواند ویژگی های مخرب رایج را شناسایی کند. بنابراین می تواند برخی از انواع جدید نرم افزارهای مخرب را شناسایی کند اما هنوز هم نیاز به به روز رسانی های مکرر و مهندسی امکانات وقت گیر دارد.

با این حال، با افزودن یادگیری عمیق، Sure Sense AI از شبکه های عصبی چند سطحی استفاده می کند که در صدها میلیون از نمونه های مخرب به شکل داده های خام آموزش دیده است تا بتواند از نرم افزارهای مخرب، از جمله انواع حملاتی که کشف نشده اند، هنوز. در صورتی که در حین اسکن کردن فایل ها چیزی است که به احتمال زیاد بدافزار را پیدا می کند، Sure Sense آن را قرنطینه می کند.

با توجه به HP، حس حساس در میلی ثانیه کار می کند، نیازمند چند به روز رسانی است و تاثیر کمتری بر عملکرد دارد.

HP در حال بارگیری دقیق در پنج رایانه آینده است: EliteBook 830 G6، EliteBook 840 G6 و EliteBook x360 G6 و دو ایستگاه کاری، ZBook 14u و ZBook 15u.

جدید HP EliteBook PCs

HP EliteBook 840 G6

HP EliteBook 840 G6

HP با اضافه کردن حسن نیت به خط EliteBook خود، این سری را به عنوان راه حل های شرکت های امنیتی مورد نیاز قرار می دهد. لپ تاپ ها نیز با HP Sure Click بارگیری می شوند که از

تروجان های مبتنی بر وب، Windows Defender و HP Endpoint Security Controller جلوگیری می کند.

پورت های جدید ارائه صفحه نمایش تا 1،000 nits و تا اتصال 4G LTE3. HP همچنین ادعا می کند که محدوده Wi-Fi دو برابر در HP EliteBook830 G6 در مقایسه با سلف خود است.

HP EliteBook x360 G6

HP EliteBook x360 G6

انتظار میرود HP EliteBook 830 x360 G6 در ماه ژوئن آغاز شود، در حالی که HP EliteBook 830 G6 و HP EliteBook 840 G6 در ماه جاری باید در دسترس باشند.

HP ZBook 14u و ZBook 15u Workstations

HP ZBook 15u

HP ZBook 15u

HP ادعا می کند که ZBook 14u خواهد بود که باریکترین ایستگاه کاری سیار در جهان است - نه کششی که بیشتر لپ تاپ های کارگاه با 15 اینچ شروع می شوند. با افزایش گرافیک AMD، می تواند کارهای عظیم کسب و کار را انجام دهد، مانند کار با مدل های 3D CAD، رندر ویدئو و دسترسی از راه دور برای رندر کردن برنامه ها. این برای نرم افزار حرفه ای خلاق مانند Adobe Photoshop، Illustrator، AutoCAD و SolidWorks تست شده است.

در عین حال، 15u خواهد شد ضخیم ترین و سبک ترین HP ایستگاه کاری 15 اینچی تلفن همراه را نشان می دهد. این نیز برای نرم افزار خلاق مورد آزمایش قرار گرفته است و برای دسترسی و همکاری از راه دور مورد استفاده قرار گرفته است.

هر دو ZBooks در تاریخ 27 مه در دسترس خواهند بود.

تقریبا سه سال پس از آنکه گروه اسرارآمیز به نام Brother's Shadow شروع به از بین بردن هکرهای

NSA و نابودی

ابزارهای هک شده خود را بر روی وب باز کردند، هکرها ایرانی طعم و مزه خود را از این تجربه نابسامان دریافت می کنند. برای ماه گذشته یک شخص یا گروه رمز و راز هدف اصلی یک تیم هکر ایرانی است، اطلاعاتی که مخفی، ابزار و حتی هویت آنها را بر روی کانال عمومی

Telegram قرار می دهد، و نشت نشانه های توقف آن را نشان نمی دهد.

از 25 مارس یک کانال Telegram به نام Read My Lips یا Lab Dookhtegan - که از زبان فارسی به عنوان "لبهای دوخته شده" ترجمه شده است - سیستماتیک اسرار یک گروه هکر به نام APT34 یا OilRig است که محققان معتقدند که در حال کار کردن هستند خدمات حکومت ایران. تا کنون، محرمانه یا ناکارآمدی مجموعه ای از ابزار هکرها را منتشر کرده است، شواهدی از نقاط نفوذ آنها برای 66 سازمان قربانیان در سراسر جهان، آدرس آی پی سرورهای مورد استفاده توسط اطلاعات ایران و حتی هویت ها و عکس های متهمان هکر با گروه OilRig.

"ما در اینجا ابزارهای اینترنتی (APT34 / OILRIG) را نشان می دهیم که وزارت اطلاعات بی رحمانه ایران علیه کشورهای همسایه ایران، از جمله نام مدیران بی رحمانه و اطلاعات مربوط به فعالیت ها و اهداف این حملات سایبری، استفاده می کند" خواندن پیام اصلی ارسال شده به Telegram توسط هکرها در اواخر ماه مارس. "ما امیدواریم که دیگر شهروندان ایرانی برای افشای چهره زشت واقعی این رژیم اقدام کنند".

ماهیت دقیق عملیات نشت و فرد یا افرادی که در پشت آن هستند، چیزی جز روشن نیست. به نظر می رسد این نشت به هکرهای ایرانی خجالت زده است، ابزارهایشان را به نمایش می گذارد و آنها را مجبور می کند تا برای جلوگیری از شناسایی و حتی امنیت و ایمنی اعضای فردی APT34 / OilRig، آنها را بسازند. براندون Levene، رئیس اطلاعات عملیاتی در شرکت امنیتی کرونیکل می گوید: "به نظر می رسد که خود یک ناامیدی ناراضی است که از ابزار اپراتورهای APT34 نشت می کند یا این نوع انحصاری است که علاقه مند به خرابکاری عملیات برای این گروه خاص است. تجزیه و تحلیل نشت انجام شده است. "به نظر می رسد که آنها برای این بچه ها چیز خاصی داشته باشند. آنها نام و فریاد زدن دارند، نه فقط ابزارها را از بین می برند."

از روز شنبه صبح، خوانندگان من به عنوان خوانده شده لب من همچنان به ارسال اسامی، عکس ها و حتی اطلاعات تماس اعضای OilRig اعطا شده به Telegram، هر چند WIRED نمی توانست تایید کند که هر یک از مردان شناخته شده در واقع به گروه هکر ایرانی متصل است. "از حالا به بعد، ما هر چند روز یک بار اطلاعات شخصی یکی از کارکنان لعنتی و اطلاعات مخفی از وزارت اطلاعات را تهدید خواهد کرد تا این وزارت خائن را نابود کند."

تحلیلگران کرونیکل تایید می کنند که حداقل ابزارهای هک شده در واقع ابزار هک کردن OilRig هستند، همانطور که گفته شد. آنها شامل، به عنوان مثال، برنامه های Hypershell و TwoFace، طراحی شده است تا هکرها را به سمت سرورهای هک شده وب متصل کند. یکی دیگر از ابزارهای معروف PoisonFrog و Glimpse به نظر می رسد نسخه های مختلف تروجان با دسترسی از راه دور به نام BondUpdater است که محققان در Palo Alto Networks از ماه اوت گذشته از OilRig استفاده کرده اند.

به غیر از نشت این ابزارها، Read My Lick Laker همچنین ادعا می کند که محتویات سرورهای اطلاعاتی ایران را از بین برده و تصاویری از پیامی که گفته می شود آن را پشت سر گذاشته است، مانند تصویر زیر نشان داده است.

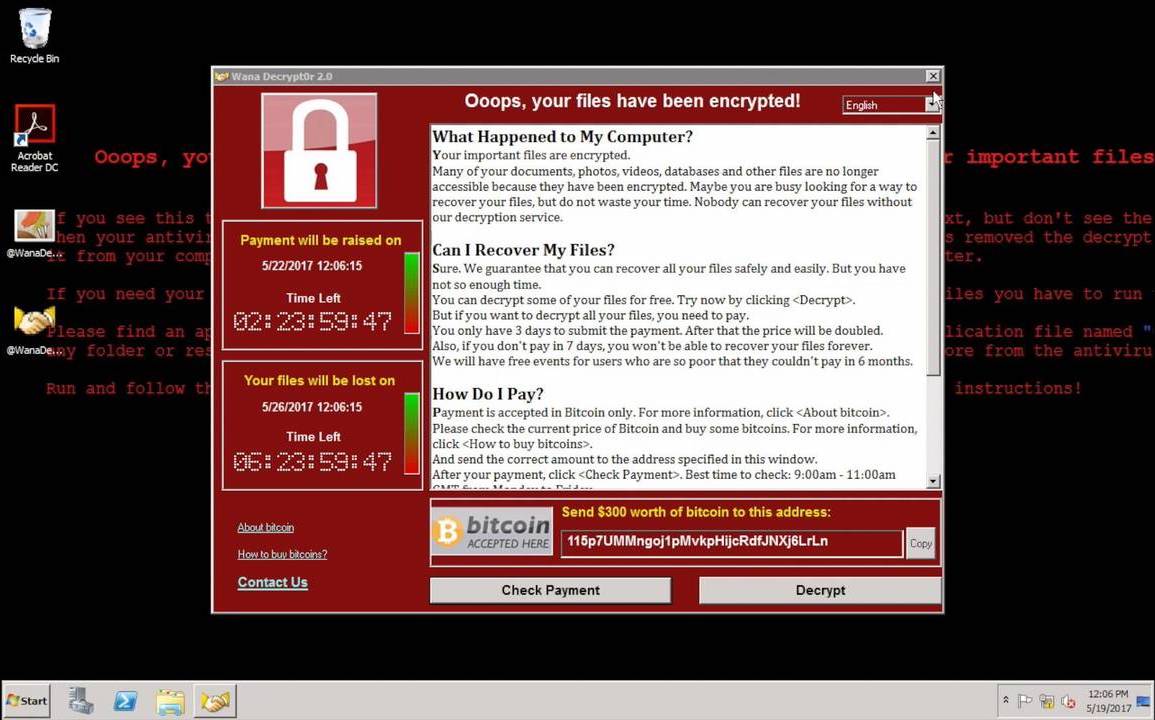

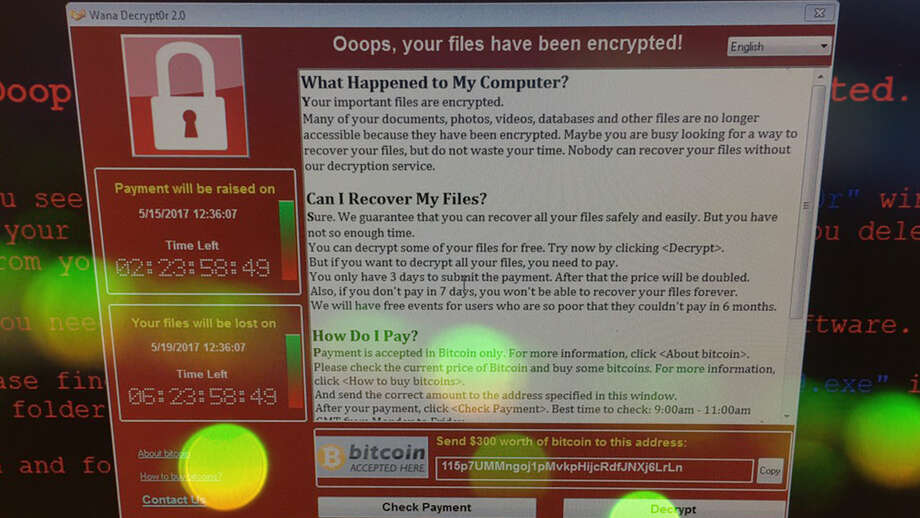

هنگامی که کارگزاران سایه جمع آوری ابزارهای هکینگ مخفی خود را در طول سالهای 2016 و 2017 از بین بردند، نتایج فاجعه آمیز بود: ابزارهای هک ناپذیر NSA EternalBlue و EternalRomance در بعضی از حملات مخرب و هزینه های سایبری در تاریخ مورد استفاده قرار گرفت ، از جمله کرمهای WannaCry و NotPetya. اما Levene Chronicle says می گوید که ابزارهای OilRig تخریب شده تقریبا به اندازه ی منحصر به فرد و خطرناک نیستند و نسخه های نابود شده از ابزارهای وب بطور خاص عناصر گمشده ای را به وجود می آورند که به راحتی قابل بازگشت می باشند. Levene می گوید: "این واقعا برش نیست. "احتمالا این تسلیحات از این ابزارها به وقوع نخواهد رسید."

یکی دیگر از ابزارهای موجود در نشت به عنوان بدافزار "DNSpionage" توصیف شده و به عنوان "کد مورد استفاده برای [man-in-the-middle] برای استخراج اطلاعات احراز هویت" و "کد برای مدیریت ی DNS" توصیف شده است. نام و شرح DNSpionage با یک عملیات که شرکت های امنیتی در اواخر سال گذشته کشف کرده اند مطابقت دارند و از زمان به ایران اعطا شده اند. این عملیات، ده ها تن از سازمان های سراسر خاورمیانه را با تغییر دایرکتوری های DNS خود برای هدایت تمام ترافیک ورودی خود به سرور دیگری که هکرها می توانند آن را به طور صریح رهگیری و سرقت هر نام کاربری و کلمه عبور که شامل آن بودند، هدف قرار دادند.

اما Levene Chronicle می گوید که، علی رغم ظاهرا، کرونیکل معتقد نیست که نرم افزارهای مخرب DNSpionage در نشت مطابق با بدافزار مورد استفاده در آن مبارزات انتخاب شده قبلا است. با این حال، دو ابزار ربودن DNS به نظر می رسد قابلیت های مشابهی دارند و دو کمپین هک شده حداقل برخی از قربانیان را به اشتراک گذاشته اند. "Read My Lips" شامل مواردی از مصادیق سرور است که OilRig در یک مجموعه گسترده از شبکه های خاورمیانه، از فرودگاه ابوظبی تا فرودگاه اتیهاد به آژانس امنیت ملی بحرین، به شرکت Solidarity Saudi Takaful که یک شرکت بیمه عربستان سعودی است، تاسیس شده است. با توجه به تجزیه و تحلیل کرونیکل از اطلاعات قربانیان نشت شده، اهداف OilRig نیز به عنوان یک شرکت بازی های کره ای جنوبی و یک مؤسسه دولتی مکزیک متفاوت است. اما Levene می گوید که بسیاری از ده ها قربانی هکرها در خاورمیانه خوشه بندی شده اند و برخی نیز توسط DNSpionage آسیب دیده اند. او می گوید: "ما هیچ ارتباطی با DNSpionage نمی بینیم، اما قربانی همپوشانی وجود دارد." "اگر آنها یکسان نیستند، حداقل منافع آنها متقابل است".

برای OilRig، نشت جاری نشان دهنده افت فشار شرم آور و نقض امنیتی عملیاتی است. Levene می گوید، اما برای جامعه تحقیقاتی امنیتی، آن را نیز ارائه می دهد یک دیدگاه نادر در داخل داخلی گروه هک از طرف دولت حمایت می کند. او می گوید: "ما اغلب نگاهی به گروه های حمایت شده از دولت و نحوه کار آنها نداریم." "این به ما یک ایده از گستره و مقیاس قابلیت های این گروه را می دهد."

با این حال، به عنوان خوانده شده لبخندهای من، اسرار ایرانیان را نشان می دهد، با این حال، منبع نشت آن هنوز رمز و راز است. و با ادعای Telegram خود قضاوت می کند، فقط شروع به کار می کند. پیامی از گروهی که هفته گذشته منتشر شد، می نویسد: "ما اطلاعات بیشتری در مورد جنایات وزارت اطلاعات و مدیران آن داریم." "ما مصمم به ادامه دادن به آنها هستیم. ما را دنبال کنید و به اشتراک بگذارید!"

بخش امنیتی از تهدیدهای ناشی از حملات زنجیره تامین نرم افزار که

هکر ها به طور مستقیم به دستگاهها یا شبکه های خاص حمله نمی کنند، بجای شرکت هایی که کد مورد استفاده توسط اهدافشان را توزیع می کنند، بیدار می شوند. در حال حاضر محققان شرکت های امنیتی

Kaspersky و

ESET شواهدی را کشف کرده اند که همان هکرهایی که در اوایل سال جاری هک های مشابهی را با آن دسته از زنجیره تامین هک هدف قرار داده اند نیز سه توسعه دهنده بازی های ویدیویی را هدف قرار داده اند - این بار با هدف بالابردن سطح بالاتری از فایروال ها، توسعه دهندگان بازی.

فقط چند هفته پس از آشکار شدن حادثه Asus - که در آن هکرها ربودن فرایند به روز رسانی نرم افزار شرکت کامپیوتر را به طور صریح آلوده مشتریان با کد مخرب - کارشناسان Kaspersky آن را به یک مجموعه دیگر از نقض متصل شده است. به نظر میرسد همان هکرها نسخههای خرابکارانه ابزار توسعه مایکروسافت ویژوال استودیو را که سه شرکت مختلف بازیهای ویدیویی در توسعه خودشان استفاده میکنند، به نمایش میگذارد. هکرها پس از آن ممکن است در برنامه های خاصی برنامه های مخرب را بسازند که احتمالا صدها هزار قربانی را با یک نسخه پشت صحنه برنامه ها آلوده می کنند.

محققان Kaspersky می گویند که موارد

Asus و Videogame به احتمال زیاد بخشی از یک وب سایت گسترده تر از همپیمانی های زنجیره تامین هستند که یکی از آن ها شامل ربودن نرم افزار ابزار CCleaner و نرم افزار مدیریت نرمافزار Server 2017 می باشد.

بازی تمام شد

ویتالی کاملوک، مدیر تحقیقاتی آسیا متشکل از

کسپرسکی می گوید: حملات ویدئویی به طور خاص نشان دهنده نقطه نابسامانی کور برای بسیاری از شرکت های نرم افزاری است. پس از استفاده از ابزارهای مخرب مایکروسافت توسعه، هر یک از شرکت های بازی های خطرناک پس از آن به صورت دیجیتالی بازی های خود را قبل از توزیع آنها امضا کردند، و آنها را قانونی دانستند، هرچند که حاوی نرم افزارهای مخرب بودند. به عنوان مثال، جاسوسی در مورد پرونده Asus نشان می دهد که هکرها پس از ایجاد آنها فایل های به روز رسانی را تغییر دادند و از یک سرور Asus آسیب دیده برای امضای آن با کلید شرکت استفاده می کردند.

Kamluk می گوید: "من می ترسم که بسیاری از توسعه دهندگان نرم افزاری وجود دارند که کاملا از این تهدید بالقوه مطلع هستند، این زاویه حمله است." "اگر ابزارهای مورد اعتماد ترین آنها پشت سر گذاشته شوند، آنها همچنان تولید اجرایی آسیب پذیر را ادامه خواهند داد و اگر آنها به صورت دیجیتالی آنها را امضا کنند، آنها توسط کاربران، نرم افزار امنیتی و غیره مورد اطمینان قرار خواهند گرفت. آنها یک نقطه ضعف در جامعه جهانی توسعه، و این چیزی است که آنها از استثمار می کنند. "

Kaspersky و ESET هر دو می گویند بازی تایلندی Electronics Extreme یکی از شرکت هایی بود که در این حمله هدف قرار گرفتند. بازی مضمون زامبی - به طرز عجیبی به نام Infestation - این بدافزار را انجام داد. Kaspersky در روز سه شنبه شرکت کره ای Zepetto را به عنوان یکی دیگر از قربانیان نام نهاد و تیرانداز اول شخص PointBlank به عنوان بازی دوم که در بعضی موارد با نرم افزارهای مخرب در ارتباط بود. هر دو شرکت تا کنون نامزد سوم قربانی نامشخص است.

به طور کلی، آنتی ویروس کسپرسکی 92000 کامپیوتر را که نسخه های مخرب بازی را اجرا می کنند شناسایی کرده اند، هرچند که مظنون به احتمال زیاد بیشتر قربانیان هستند. ESET در ماه مارس تعداد آن را به عنوان "صدها هزار نفر" قرار داده است. طبق گفته ESET، تقریبا تمام ماشین های آلوده شناخته شده در آسیا، 55 درصد در تایلند، 13 درصد در فیلیپین و تایوان، و درصد کمتر در هنگ کنگ، اندونزی و ویتنام در آسیا هستند. Kamluk می گوید: "من معتقدم که این فقط نوک کوه یخ است."

هر دو Kaspersky و ESET نیز توجه داشته باشند که بدافزار به دقت طراحی شده است تا از اجرای هر دستگاهی که برای استفاده از روسیه یا چینی ساده شده مورد استفاده در سرزمین اصلی چین استفاده می شود، متوقف شود، جایی که برخی از محققان امنیتی اعتقاد دارند که حمله های زنجیره تامین از زمان حملات 2017 آنها صورت گرفته است.

پیوند تاریکی

طبق گفته Kamluk، Kaspersky ابتدا بدافزار بازی ویدئویی را در ماه ژانویه کشف کرد، زمانی که شرکت شروع به اسکن کردن کد کرد که مشابه با backdoor هایی بود که نصب شده توسط به روز رسانی های ربوده شده ASUS پیدا کرد. تحقیقات منجر به یک نسخه آسیب دیده از مایکروسافت ویژوال استودیو شامل یک لینک دهنده مخرب، عنصر ابزار مایکروسافت است که بخش های مختلف کد را با یکدیگر متصل می کند زمانی که کد منبع به یک دودویی قابل خواندن با کامپیوتر قابل جمع می شود. Linker جدید، یک کتابخانه کد مخرب، به جای برنامه های بی گناه معمولی، به برنامه کامپایل شده تبدیل شده است.

Kamluk می گوید هنوز مشخص نیست که چگونه هکرها شرکت های قربانی را با استفاده از نسخه خراب شده ابزار توسعه دهنده مایکروسافت فریب دادند. ممکن است او اضافه کند که برنامهنویسان شرکت نسخههای پراکندهی ویژوال استودیو را از صفحههای پیام یا BitTorrent بارگیری کردهاند، همانطور که در موارد مشابه در زمانی اتفاق افتاده که توسعه دهندگان چینی از نسخه خرابکارانه XCode اپل در سال 2015 استفاده کردهاند. اما بر اساس در حال حاضر شناخته شده هدف قرار دادن فقط سه شرکت و تنها بازی های خاص، که هکرها ممکن است در واقع هدف خود را نقض و کاشته نسخه های مخرب خود را از ویژوال استودیو در ماشین های خاص توسعه دهنده.

"من فکر می کنم منطقی است که حدس بزنیم که هکرها ابتدا شرکت را شکست دادند، سپس در داخل شبکه چرخیدند، به دنبال مهندسان نرم افزاری بودند که در اجرایی مهم کار می کردند و کامپایلرهای پشتی در محل در جای خود کار می کردند."

به نظر میرسد هکرهای بازیهای ویدئویی به جای کشف روشهای جرم و جنایت در ماشینهای بسیاری که ممکن است انجام شود، شناسایی شده است. بدافزار به نظر می رسد یک تروجان مرحله اول است که به سادگی پایدار می شود و یک شناسه منحصر به فرد برای دستگاه را به سرور هکرها آپلود می کند، بنابراین می توانند تصمیم بگیرند که کدام کامپیوتر بعدا با یک ابزار مرحله دوم هدف قرار گیرد. حمله مرتبط با Asus نیز به همان اندازه دشوار بود، طراحی شده بود تا بدافزار باربارا را بر روی 600 کامپیوتر خاص از صدها هزار نفر از آن آلوده کند.

ShadowHammer

Kaspersky شواهدی را مبنی بر اینکه حملات Asus و Videogame، که به طور کلی آنها را ShadowHammer می نامند، به احتمال زیاد با یک مبارزات جاسوسی قدیمی تر و پیشرفته تر مرتبط است، که آن را ShadowPad در سال 2017 نامیده است. در آن حوادث پیشین، هکرها از نرم افزار مدیریت سرور توزیع شده توسط شرکت نیتسارانگ ، و پس از آن یک حمله زنجیره تأمین مشابه را برای استفاده از نرم افزار CCleaner روی 700،000 کامپیوتر نصب کرد. اما فقط 40 کامپیوتر شرکت خاص، هکرها عفونت بدافزار دوم را دریافت کردند. از جمله Asus.

Kaspersky این اتصالات را بر روی شباهت ها در کد هکرها، تمرکز مشترک بر حملات زنجیره تامین و توزیع نرم افزارهای مخرب دیجیتالی و یکی دیگر از اثر انگشت نشان داده است: هر دو حمله

CCleaner و شرکت ویدئویی نقض سرورهای آسیب دیده در دانشگاه کوک کره ای یک سرور فرمان و کنترل کاملوک کسپرسکی می گوید دو کامپیوتر در دو شکست حتی در همان بخش شبکه دانشگاه بودند. (اگرچه Kaspersky این حملات را به یک کشور خاص اعطا نمیکند، این لینک نشان می دهد که مشارکت چین، با توجه به این که دیگر شرکت های امنیتی از جمله آزمایشگاه های Intezer به کارت های چینی در دور قبلی نقض اشاره کرده اند.)

این سری از حملات مداوم، گروهی از هکرهای مهاجم را به یک سری از زنجیره تامین نرم افزار فاسد ختم می کند، به طوری که حتی منابع قابل اعتماد به توزیع کنندگان نرم افزارهای مخرب تبدیل می شوند. اما از این حملات، ربودن بازی های ویدئویی شروع به نزدیک شدن به منبع می کند. کاملوک می گوید که آنها نیز باید به عنوان یک هشدار خدمت کنند. "توسعه دهندگان نرم افزار باید از خود بپرسند که کدام نرم افزار توسعه ی خود را از کجا می آید؟ آیا این منبع دلخواه است، آیا آن رسمی است، آیا آن را بدون تردید؟ آخرین زمان که شرکت های توسعه نرم افزار بررسی یکپارچگی کامپایلر استفاده می کنند؟" او می پرسد. "من احساس می کنم هیچ کس این کار را انجام نمی دهد و به همین دلیل است که ما اکنون تعداد بیشتری از قربانیان را افزایش می دهیم."

دشوار است تصور یک خانه هوشمند بدون روشنایی هوشمند. شاید تنبلی باشد، اما توانایی روشن کردن یا خاموش کردن نور بدون راه رفتن به سوئیچ، یک ضرورت است، مخصوصا هنگامی که یک نوزاد توسط یک نوزاد خواب گرفته شود. این وسوسه است که فقط یک رله در جعبه های الکتریکی داشته باشید و آنها را با یک

Raspberry Pi یا کنترل GPIO کوچک کنترل کنید. در حالی که وسوسه انگیز است، آنرا اشتباه بگیرید و خطر واقعی آتش را داشته باشید. یک گزینه بهتر یکی از سوئیچهای فای یکپارچه است. Sonoff احتمالا نام تجاری شناخته شده ترین است، تولید یک سری از دستگاه های مبتنی بر ESP8266. این دستگاه ها از منبع برق متصل می شوند و از طریق WiFi به شبکه شما متصل می شوند. یکی از معایب دستگاه های Sonoff این است که آنها فقط هنگامی که به ابر Sonoff متصل می شوند.

سوئیچ های نوردهی به یک ارائهدهنده ابری قفل شده به سادگی قابل قبول نیستند. Tasmota را وارد کنید که قبلا آن را پوشش داده اید. Tasmota یک سیستم عامل منبع باز است که به طور خاص برای سوئیچ های Sonoff طراحی شده اما پشتیبانی از طیف گسترده ای از دستگاه های مبتنی بر ESP8266 است. Tasmota به هیچ سرویس دهنده ابر متصل نیست، مگر اینکه به شما بگوید، و می تواند به طور کامل از داخل شبکه محلی کنترل شود.

گواهینامه ها، مسئولیت، و بیشتر

ما با برخی از مشکلات واردات الکترونیک آشنا هستیم، اما یکی از کمبود های شناخته شده کمبود گواهینامه است. در ایالات متحده، چندین آزمایشگاه شناخته شده در سطح ملی وجود دارد: Laboratories Underwriters (UL) و Intertek (ETL) برجسته ترین هستند. بسیاری از دستگاه های الکترونیکی وارد شده، از جمله دستگاه های Sonoff، هیچ کدام از این گواهینامه ها را ندارند. مشکل با این مسئولیت است، اگر بدترین اتفاق بیافتد و آتش الکتریکی بیرون بیاید. اینترنت با نظرات مختلف در مورد اهمیت صدور گواهینامه فراوان است - یک علامت گواهینامه جایی است که بین بی معنی و خطر کلی وجود دارد. رایج ترین ادعا این است که یک آتش سوزی خانه همراه با تجهیزات غیرمجاز نصب شده باعث می شود یک شرکت بیمه حاضر به پرداخت شود.

امروزه در دنیای امنیت هک یم موضوع مهم است و

آموزش هک به وفور در اینترنت و سایر منابع قابل دسترس است. به جای این که فقط این مشاوره مطمئن از اینترنت را تکرار کنم، از نماینده بیمه ام در مورد تجهیزات غیرقابل صدور در مورد آتش سوزی پرسیدم. من متوجه شدم که سازمان های بیمه از دادن پاسخ قطعی درباره پرداخت های ادعایی اجتناب می کنند. پاسخ این است که "بستگی دارد": بیمه صاحب خانه رویدادهایی را که تصادفی و ناگهانی هستند را پوشش می دهد. اگر صاحب خانه آگاه بود که آنها از تجهیزات غیرقابل اعتبار استفاده می کنند، آن را می توان به عنوان "یک تصادف" طبقه بندی کرد. تا کنون، اسطوره به نظر قابل قبول است. پاسخ نهایی آژانس بیمه: ممکن است یک دستگاه غیر گواهی UL ممکن است منجر به رد پرداخت در مورد ادعا شود، اما به خط مشی و جزئیات دیگر بستگی دارد - چرا خطر را بر عهده دارد؟ علائم صدور گواهینامه، شرکت های بیمه را خوشحال می کند.

من همچنین با بازرس الکتریکی برق شهر تماس گرفتم. وی اظهار داشت که تجهیزات غیرمجاز، هنگامی که سخت به سیم کشی می شود، نقض کد برق است. او هشدار داد که یک شرکت بیمه میتواند از پرداخت هزینه خودداری کند، اما افزود که در صورتی که آسیب ببیند، ممکن است مسائل مربوط به مسئولیت بیشتر نیز وجود داشته باشد. من تصمیم گرفتم از تجهیزات گواهی شده در خانه استفاده کنم. شما باید تصمیم خود را در مورد آنچه که شما مایل به استفاده از تجهیزات است را.

برخی از دستگاه های آمازون وجود دارند که ادعا می کنند گواهینامه دارند، اما جستجو در پایگاه داده گواهینامه من را باور دارد که همه این ادعاها معتبر نیستند. اگر شک دارید، یک پایگاه داده قابل جستجو UL وجود دارد و همچنین یک پایگاه داده Intertek قابل جستجو است.

انتخاب یک دستگاه

بنابراین بگذارید مورد نیاز ما را بررسی کنیم: ما نیاز به سوئیچ Wi-Fi داریم، پشتیبانی شده توسط Tasmota، و یا UL یا ETL ذکر شده است. تا کنون، من دقیقا یک دستگاه پیدا کرده است که متناسب با این معیارها است. EtekCity ESWL01 توسط Intertek گواهی شده است، نسبتا به Tasmota فلاش زده و حتی بر روی صفحات Decora نصب می شود. من همچنین تأییدیه ای را دریافت کردم که Shelly برای صدور گواهینامه UL اعمال کرده است و انتظار دارد گواهینامه به زودی تایید شود. پس از تأیید، آنها نیز انتخاب خوبی خواهند کرد.

فلاش سوئیچ نسبتا ساده است، با استفاده از اتصال سریال TTL. اول، سوئیچ را به برق اصلی وصل نکنید در حالی که بر روی داخلی کار می کنید. این می تواند شما را شوکه کند، بد است، اما امکان واقعی تغذیه ولتاژ اصلی در پورت سریال شما وجود دارد، که بدتر است. در عوض، دستگاه را با پین قدرت بر روی آداپتور سریال قدرتمند می کنیم. توجه داشته باشید، این یک پورت سریال RS 232 نیست، اما اتصال سریال سطح 3.3 TTL است. من از ماژول MM232R استفاده می کنیم، اما هر آداپتور سریال TTL از جمله Raspberry Pi کار می کند.

برای قرار دادن دستگاه در حالت فلش، هنگام اتصال برق به GPIO0 کوتاهی کنید. چندین ابزار فلش وجود دارد، اما Esptool به نظر ساده ترین این است که یک فرمان به صورت فلش اجرا می شود. توصیه رسمی این است که پشتیبان گیری از سیستم عامل کارخانه، صفر کردن ESP8266، و سپس فلش سیستم عامل. من متوجه نشدم که گام های اضافی را بگیرم، اما اگر به مشکلات برسید، آن را در ذهن داشته باشید.

از باینری های Tasmota منتشر شده استفاده می کنم، اما اگر ترجیح می دهید خودتان آنها را کامپایل کنید، دستورالعمل ها ارائه می شوند. مزیت کامپایل این است که شما می توانید اطلاعات فای خود و سایر تنظیمات را به طور مستقیم به باینری پخت. اگر شما اطلاعات Wi-Fi را اضافه نکنید، ماژول یک شبکه WiFi باز را که می توانید به آن وصل کنید، برای انجام تنظیمات خود پخش می کنید. اطلاعات فای خود را تنظیم کنید و مطمئن شوید که یک نام میزبان مفید را انتخاب کرده اید، همانطور که برای کنترل سوئیچ استفاده می کنید.

واحد راه اندازی مجدد خواهد شد و باید به شبکه شما متصل شود. یکی از آخرین گام پیکربندی این است که Tasmota را درباره دستگاهی که در حال اجرا است اجرا کند. ما از ویژگی های قالب برای تعریف GPIO های مهم استفاده می کنیم.

Tasmota را می توان از طریق رابط وب با MQTT یا با REST API کنترل کرد، در حالیکه دستورات به عنوان درخواست HTTP GET و HTTP POST ارسال می شوند. ما از این رابط REST استفاده خواهیم کرد. هنگامی که سوئیچ فلاش می شود و به فای شما متصل می شود، مجددا جمع آوری و نصب آن را با استفاده از دستورالعمل سازنده.

نرم افزار همیشه نمی تواند کدهای مخرب را در سیستم عامل از اجزای سخت افزاری پنهان کند. تشخیص هک های مبتنی بر سخت افزار فوق العاده دشوار است، اما پیشرفت در جهت جلوگیری از اثربخشی چنین حملاتی صورت می گیرد.

در عین حال که نقصهای

CPU و Spectre و Meltdown CPU ها برجسته شده است، این اشکالات فقط سطح هکرها و مهاجمان را به مدت چندین سال نگاه دارند. پنهان کردن نرم افزارهای مخرب داخل سیستم عامل در درایوهای سخت، مادربرد، کارت گرافیک و دیگر اجزای رایج می تواند نرمافزار سطح OS را برای غیرفعال بودن آن غیر ممکن کند.

با وجود اینکه توسعه دهندگان بدافزار حتی از طریق وارد کردن کد مخرب به سیستم عامل جاسازی شده، حتی محققان

دانشگاه ایالتی کارولینای شمالی و

دانشگاه تگزاس در آستین، روش های قابل اعتماد برای شناسایی چنین نفوذ را توسعه داده اند. با مشخص کردن توان مصرفی سیستم و هر یک از اجزای آن، نوع بدافزار موجود میتواند تعیین شود. تحقیقات توسط لاکهید مارتین و بنیاد ملی علوم حمایت شد.

"ماهیت حملات میکرو معماری آنها را بسیار دشوار برای تشخیص - اما ما پیدا کرده اند راه را برای شناسایی آنها"

رایانه های رومیزی برنامه اصلی این نوآوری نیستند. اینترنت چیزهای دستگاه و سیستم های جاسازی شده صنعتی موارد مهم استفاده برای نگاه کردن است. بسیاری از این دستگاه ها دارای سیستم عامل نیستند و تنها کد دستگاه را اجرا می کنند که در بخش کوچکی از حافظه غیر قابل ذخیره نگهداری می شود. نرم افزار آنتی ویروس حتی در اکثر سیستم های جاسازی شده در دنیای واقعی حتی عملی نیست.

قدرت نظارت بر استفاده از خود یک مفهوم جدید نیست، بلکه ایده یک راه حل plug-and-play که قادر به کار با انواع سیستم های مختلف است جذاب است. تنها نکته اینجا این است که نرم افزارهای مخرب بسیار دقیق می توانند تلاش کنند که مصرف برق طبیعی را تکرار کنند. در این موارد، زمانی وجود دارد که ابزار محقق قادر به تشخیص حضور نرم افزارهای مخرب نیست. با این حال، سرقت اطلاعات توسط نرم افزارهای مخرب به میزان 86 تا 97 درصد کاهش پیدا کرد، اما هنوز هم به

هکر ها که در حال پوشش دادن آهنگ های خود هستند، به شدت آسیب می رسانند.

سرعت تغییر در شبکه های ارتباطی در سرعت هایی دیده می شود که از چندین دهه قبل از تغییر شبکه های مدار سوئیچ به IP آغاز نشده است. امروزه ما در حال تبدیل شدن به یک تغییر عمده بعدی هستیم تا شبکه های ارتباطی را تحت تاثیر قرار دهد: تکامل به زیرساخت فناوری اطلاعات جدید، 5G و IPv6.

در حالی که بسیاری از اپراتورها در سراسر جهان در حال حاضر ادعا می کنند که خدمات

5G ارائه دهند، و فروشندگان آماده هستند تا آخرین گوشی ها و دستگاه های دیگر را برای استفاده از سرعت و سرویس های منحصر به فرد جدید که ممکن است با این شبکه های جدید امکان پذیر باشد، هر سال از سال دیگر تا چند سال قبل از اینکه ما واقعا 5G را در سراسر جهان درک کنیم. در هر حال، احتمال بروز تنبیه سریع، سریع است، و اکنون باید راهکارهای امنیتی سایبری برای کار در این محیط جدید آماده شود.

همانطور که ایستم جهانی فناوری در چند سال آینده به طور چشمگیری تغییر می کند، فرصت های زیادی برای اپراتورها و همچنین مشتریان خود وجود خواهد داشت. اپراتورها قادر خواهند بود خدمات جدیدی را ارائه دهند که از اقدامات آینده نگر مانند VR / AR، اتومبیل های هوشمند، روباتیک، شهرهای هوشمند و هواپیماهای بدون سرنشین و دیگر مواردی که قبلا در علم تخیلی دیده می شود پشتیبانی می کنند. با ظهور 5G، تقاضا برای این و سایر خدمات توسط مصرف کنندگان سریعتر از آنچه تصور می کنید رشد خواهد کرد.

اما حتی اگر درست باشد، 5G جهانی در چند سال آینده افزوده خواهد شد، هنوز خیلی زود به فکر کردن درباره یکی از مسائل مهم است که در بحث در مورد شبکه های 5G و 5G آماده می شود:

امنیت سایبری.

هنگامی که 5G و با گسترش خدمات و فن آوری های فعال آن - مانند IoT، IPv6 و M2M - چشم انداز ارتباطات را گسترش می دهد، اپراتورها باید با چالش های امنیتی جدید، پیچیده تر و پیچیده تر از هر چیزی مواجه شوند، درک کنند و بر آن غلبه کنند. پیش آمده است.

Secure Points، Secure Data

انتظار می رود که تعداد دستگاه های فعال 5G به سرعت در حال رشد باشد و زمانی که یک عامل در تعداد به ظاهر بی نهایت از نقاط پایانی مرتبط با

IoT - سنسورها در برنامه های مراقبت های بهداشتی و ترافیکی، واحدهای مخابراتی خودرو، هواپیماهای بدون سرنشین، دستگاه های هوشمند و دیگر استفاده از مواردی که پایه و اساس شهرهای هوشمند را تشکیل می دهند - نیاز به امنیت در سطوح مختلف بحرانی می شود.

داده های مشتری - داده ها به داخل و خارج از دستگاه ها باید امن برای محافظت از حریم شخصی مشترکان و یکپارچگی اطلاعات خود. در مورد نقاط پایانی IOT مانند سنسورها، داده ها می توانند به طور مداوم از یک نقطه به مکان دیگر بسیار سریع حرکت می کنند و همه این ها باید از چشم شگفت انگیز و کسانی که بتوانند یکپارچگی آن را تضعیف کنند، حفظ شوند.

داده های تراکنش - با شروع 5G، ما شروع به دیدن فعالیت های بسیار بیشتری در هسته شبکه و افزایش اامات برای تامین منابع، از جمله معاملات تجاری.

داده های شبکه - جلوگیری از نقض شبکه به هسته، که در آن اکثر خدمات ساکن خواهد شد، همچنین از لیست نگرانی ها برای اپراتورها است.

همه اینها حتی پیچیده تر می شود، زمانی که یکی از آنها معتقد است که 5G برش شبکه را قادر می سازد، توانایی ایجاد چند شبکه مینی همزمان که تحت مجموعه های مختلفی از خدمات امنیتی و خدماتی عمل می کنند. این توانایی برای سرعت بخشیدن به یک مثال 5G برای یک دوره خاص از زمان در یک مکان خاص، امنیت را یک اولویت بالاتری می کند و برای اپراتورها بسیار بیشتر از یک چالش است که به آنها کمک می کند تا این نوع داده های مختلف را تأمین کنند .

مشتریان آنها به طور ناخواسته در صورت مشکلی به آنها مراجعه خواهند کرد و اپراتورها به حل مسائل مربوط می شوند که به سطح قابل توجهی از دانش و تخصص در مورد مسائل امنیتی نیاز دارد. به همین علت، اکثر اپراتورها نمی توانند تنها در صورت بروز مانع امنیتی از 5G و سایر شیفت ها در شبکه های ارتباطی، تنها به آن برسند. در عوض، آنها نیاز به کار با شرکای مورد اعتماد دارند که دارای تخصص، رکورد و تجربه برای اطمینان از یکپارچگی داده ها، حفظ حریم خصوصی مشتری و انطباق با هر دستورالعمل یا سفارش است.

کلید به یک شبکه امن

با توجه به بار بودن بر روی اپراتورهای مربوط به شبکه و فناوری اطلاعات در شبکه های پیشرفته ارتباطات امروز و آینده، آنها باید به شدت به فروشندگان و تامین کنندگان خود متکی باشند تا بالاترین سطوح اطمینان و کاهش خطر در شبکه های نسل بعدی را ارائه دهند. یک مدل مشترک از مسئولیت، مورد نیاز است، که یکی از مشتریان و اپراتورها را در پی یافتن 5G سیگار امنیت موثر است.

این مدل مشترک می تواند شامل موارد زیر باشد:

یک سازمان امنیتی اختصاصی برای حمایت مستمر از شبکه های اپراتور و داده ها؛

پشتیبانی از پروتکل های امنیتی تاسیس شده و استانداردها؛

تمرکز شدید بر روی امنیت اطلاعات شخصی و حریم خصوصی، از جمله شناسایی و حفاظت از اطلاعات حساس؛

مکانیسم های حسابرسی و اطمینان به منظور فراهم کردن بهترین زیرساخت های امنیتی برای محصولات، راه حل ها و خدمات ارائه دهندگان به مشتریان است.

داشتن این ت ها و چارچوب در محل برای فروشندگان که با اپراتورها کار می کنند، بسیار مهم است زیرا شبکه های نسل بعدی را گسترش می دهند، اما علاوه بر این نیاز به تجربه و دانش جامع برای حمایت از آن وجود دارد.

یک برنامه امنیتی پیشرفته

اپراتورها باید اطمینان دهند که مشترکین و داده های دیگر در محدوده شبکه خود و همچنین زمانی که داده ها از ابرهای عمومی یا خصوصی عبور می کنند، ایمن هستند. با اجرای یک استراتژی، اپراتورها می توانند اطلاعات حساس، و همچنین نرم افزار و خدمات مورد استفاده برای ذخیره و پردازش داده ها و اعمال آن به نیازهای خود را محافظت کنند.

این استراتژی شامل اصول مدل مشترک مسئولیت شناخته شده در بالا می شود و از طریق هماهنگی با چارچوب های امنیتی صنعت و استانداردها به منظور بالا بردن سطح اطمینان به مشتریان بیشتر می شود.

این شامل ارائه خدمات و راه حل های امنیتی پیشرو در صنعت است که به منظور اطمینان از محرمانه بودن، یکپارچگی و دسترسی به داده های خود و داده های مشتریان و سیستم های ما، علیه تهدید سریع ترویج مجرمان اینترنتی،

هکرها و دیگر انواع نفوذ و خرابکاری طراحی شده است.

هفته ای که در خبرهای امنیتی منتشر شد خیلی به همان اندازه که شما انتظار داشتید شروع شد: هنوز هم سعی می کنم از گزارش مرلر، که در اواخر هفته گذشته به کنگره رسیده بود، حساس بود. گریت م. گریف؟ این گزارش روشن می کند که Trump بدتر از یک "idiot مفید" بود، همراه با 14 دیدگاه دیگر که ممکن است از دست رفته است.

پس از یک رشته وحشتناک بمب گذاری ها، بیش از 300 نفر در آخر هفته به سرکشی در سری لانکا جان خود را از دست دادند، دولت این سیستم عامل ها را برای جلوگیری از گسترش اطلاعات غلطی مسدود کرد. کارشناسان حقوق مدنی هشدار دادند که با وجود نقش مضر رسانه های اجتماعی در گسترش خشونت و تبلیغات، این حرکت اشتباه بوده است.

چیزهایی که به سرعت از ژئوپلیتیک و به سمت دامنه آشنا از

هک های وحشتناک، از جمله دو که تقریبا به نظر می رسد مانند هکرها، واقعا خواندن ذهن هستند (آنها نیست). اول، یک تیرانداز

blockchain، کلاه های خصوصی افراد را حدس زده و با وجوه تمییز می کند؛ و بعد، هکرها می توانند دقیقا چه انتخاب

Netflix Bandersnatch را انجام دهند. هکرها از طریق زنجیره تأمین خود نرمافزارهای مخرب را به بازیهای ویدئویی سوق دادند که خوب نیست. اما GoDaddy 15000 دامنه اسپم را کاهش داد، که خوب است. و در اخبار حتی بهتر، یک راه بسیار خوبی برای حمله به مبادله سیم کارت هر روز افزایش می یابد - اما چرا آمریکا از آن استفاده نمی کند؟

اگر قبلا این کار را نکرده اید، این آخر هفته ها به نفع خودتان است و داستان قهوه ای

بیت کوین و قتل را بخوانید.

اما این همه نیست! هر شنبه ما رومه های امنیتی را که عمیق نکردیم یا گزارش نمی کنیم جمع آوری می کنیم. به طور معمول، برای خواندن مقالات کامل، بر روی عنوان کلیک کنید. و بیرون بیایید

هکر می گوید او می تواند از راه دور کشتن موتورهای خودرو از طریق نرم افزار GPS به خطر بیافتد

مادربورد گزارش می دهد که یک هکر با نام L & M ادعا می کند که به حساب 7000 iTrack و 20،000 حساب ProTrack - ابزار ردیابی GPS هک کرده است و از آنجا به برخی از سیستم های داخلی خودرو دسترسی پیدا کرده است. هکر می گوید که می تواند موتورهای خودرو را به عنوان پایین تر از 12 مایل در ساعت یا متوقف کند. در تمام وسایل نقلیه، او قادر به ردیابی اتومبیل به عنوان آنها را رانده است. او متوجه شد که همه کاربران این برنامه ها یک رمز عبور پیش فرض را داده اند. پس از اعمال خشونت آمیز میلیون ها کاربر نام کاربری، وی وارد شد. مادربورد با چهار نفر از اطلاعاتی که اطلاعات L & M را در نمونه ای از داده های خرابش که با وب سایت به اشتراک گذاشته است را تایید کرد. L & M می گوید که این کار را برای نشان دادن شرکت هایی که امنیت آنها را به خطر انداخته است، نشان می دهد و هرگز از یک موتور خودرو جدا نیست. بنابراین حدس می زنم این راحتی است؟

کابوس حریم خصوصی و امنیت IOT به هر طریقی بدتر می شود

یک گزارش جدید هنوز دلیل دیگری برای نگرانی در مورد پر کردن خانه شما با اینترنت از چیزهایی است که دستگاه هایی را گوش می دهند، تماشا می کنند و منتظر می مانند تا هک شوند: تکنولوژی peer to peer آنها همیشه امن نیست. برنان کراسبس، رومه نگار امنیتی، نرم افزار iLnkP2P ساخته شده توسط فناوری شنژن Yunni در میلیون ها دستگاه مختلف IoT، مانند زنگ های درب، دوربین ها و مانیتورهای بچه است. این یک ضعف است که پژوهشگر امنیتی پل مارپراس با Krebs پیدا کرده و به اشتراک گذاشته است. این نرم افزار به این معنا است که مردم برای ورود به سیستم از راه دور به دستگاه های IoT خود با استفاده از یک بارکد برای ورود به سیستم آسان تر می شوند. Marrapese دریافت که نرم افزار هیچ رمزگذاری یا احراز هویت را ارائه نمی دهد و هکرها برای اتصال مستقیم به این دستگاه ها بسیار آسان هستند. . وی به کریبس گفت که بیش از 2 میلیون دستگاه را در معرض این نوع حمله قرار داده است. او پیشنهاد می کند که مردم می توانند از طریق تنظیم فایروال که مانع انتقال ترافیک به پورت peer-to-peer می شوند محافظت کنند، اما Krebs پیشنهادی ساده تر دارد: "از خرید یا استفاده از دستگاه های IoT که هر گونه قابلیت P2P را تبلیغ می کنند، اجتناب کنید".

پایگاه داده عددی بیومتریک اتحادیه اروپا زنده خواهد ماند

اتحادیه اروپا در این هفته با تمجید از طرفداران حفظ حریم خصوصی در سراسر جهان، این کار را انجام داد. این چیزی است که برای ادغام مجموعه ای از پایگاه های مختلف ردیابی بیومتریک برای مهاجرت، جرم و جنایت و گشت مرزی به یک پایگاه داده مشترک که مرز و عوامل اجرای قانون می توانند برای دسترسی به اطلاعات بیومتریک برای مردم ادغام شوند. بر طبق گزارش ZDNet که حاوی سوابق بیش از 350 میلیون نفر است، پس از جمعآوری، پایگاه داده یکی از بزرگترین پایگاههای اطلاعاتی ردیابی افراد در جهان خواهد بود. این پرونده ها شامل هر دو بیومتریک مانند اثر انگشت و اسکن چهره و همچنین اطلاعات شناسایی مانند شماره گذرنامه، نام و تاریخ تولد می باشد.

حمله تریتون مخرب بسیار دور از اولین بار است که هکرها تلاش کرده اند شبکه های یک شرکت صنعتی را هدف قرار دهند، اما این اولین بار است که بدافزار طراحی شده برای حمله به سیستم های ایمنی در وحشی دیده می شود.

این بدافزار برای کنترل کنترلرهای سیستم ایمنی Triconex (SIS) - سیستم های خاموش اورژانسی (Schneider Electric) طراحی شده بود و در شبکه ای از یک اپراتور زیرساختی مهم در

خاورمیانه کشف شد.

مبارزات بدافزار بسیار خیره کننده بود و تنها کشف شد، زیرا مهاجمان اشتباه کردند و سیستم ایمنی را خاموش کردند و کارخانه را متوقف کردند. نتیجه می تواند بسیار بدتر باشد.

"ما می توانیم حدس بزنیم که مأموریت آنها برخی از پیامدهای فیزیکی است. آنها می خواستند تولید را در این مرکز متوقف کنند، کار را متوقف کنند یا به طور بالقوه باعث آسیب فیزیکی شوند." Dan Caban، مدیر مسئول وقایع حادثه در

Mandiegant FireEye می گوید.

کابن در مصاحبه ای در Triton در کنفرانس CYBEREK 19 مرکز ملی سایبر، مدعی شد که بدافزار کشف شده است، و جهان را به خطرناکترین حملات سایبری که می تواند سیستم های فیزیکی را تغییر دهد یا آسیب برساند، آگاه سازد.

او می گوید: "ما خیلی خوش شانس بودیم که این حادثه اتفاق افتاد، این باعث افتخار مردم برای شروع به فکر کردن درباره این پیامد فیزیکی می شود که ممکن است دارای ریشه های امنیت سایبری باشد - این همان چیزی است که این تحقیقات آغاز شده و اکنون به نور عمومی رسیده است."

پس از نقطه اولیه مصالحه،

بدافزار توانست از تکنیک هایی مانند برداشت اعتبارات استفاده کند و از طریق شبکه به سیستم کنترل کننده SIS منتقل شود.

با این حال، تریتون تنها می توانست به هدفش دست یابد زیرا نگرش های نادرست نسبت به امنیت در کل تسهیلات: کنترل کننده های ایمنی باید از شبکه قطع شوند، اما به سیستم های عملیاتی اینترنتی متصل شده بودند، که اجازه دسترسی به مهاجمان را می داد.

خرابی های دیگر - مانند یک کلید که در داخل دستگاه قرار می گیرد - دسترسی مهاجمان را فراهم می کند که هرگز نباید بدون جسمی در داخل این مرکز به دست آورد.

در حالی که بدافزار دارای پتانسیل بسیار آسیب رسان به دریچه ها، سوئیچ ها و سنسورها در یک محیط صنعتی می باشد، تهدید می تواند با اجرای برخی از تکنیک های ساده

امنیت سایبری که باعث می شود حرکت بین سیستم ها تقریبا غیر ممکن باشد.

"جداسازی شبکه می تواند به شما در اجتناب از این اتفاق بپردازد. شما باید منطقی آنها را جدا کنید، بلکه بر اساس حساسیت و رعایت استانداردهای بهترین صنعت و استانداردهای صنعت،" کابان توضیح می دهد. "شما همچنین باید دروازه های راهنمایی را در نظر بگیرید، بنابراین ممکن است راه های خاصی را حرکت ندهید."

سازمانها همچنین می توانند قدمی به سمت این امر را با اطمینان از مدیریت مناسب در اطراف امنیت سایبری و همچنین اطمینان از اطمینان از اطمینان در مورد سیستم ها برای کارکنان همه سطوح برای درک آنچه در حال وقوع هستند، انجام دهند.

ویکتور لاوف، سرپرست کسب و کار بریتانیا در Schneider Electric، می گوید: "در یک زمینه ی سایبر، ضروری است که شما دارای حکومت باشید؛ رهبری از سطح بالا. بدون حکومت مناسب در سازمان شما، احتمالا برای ناکامی تنظیم کنید."

"برای امنیت سایبری، باید ایمنی فیزیکی را در نظر داشته باشید، زیرا سیستم های سینتیکی را در نظر بگیرید و در کنار آن، ایمنی فیزیکی باید همیشه امنیت سایبری را در نظر بگیرد، به طوری که آنها طرف مقابل یک سکه هستند - بدون امنیت ما هیچ ایمنی، "او می گوید.

یک بار زمانی بود که امنیت سیستم های سایبر و امنیت سیستم های فیزیکی ممکن بود به طور جداگانه در نظر گرفته شود، اما هیچ وقت بیشتر نیست: در بسیاری از موارد، آنها در حال حاضر یکسان هستند.

دبورا پترسون، معاون مدیر کل امور بین الملل، گفت: "این ترکیب سایبر و امنیت فیزیکی است - چیزهایی که می توانید در اطراف بولارد قرار دهید. شما می توانید در این مورد از آنها استفاده کنید. زیرساخت های حیاتی ملی در NCSC انگلستان.

در این حادثه، متوجه شدم که کلیدی که در دستگاه باقی مانده بود، راه زیادی برای جلوگیری از دسترسی

هکرها به فعالیت های مخرب داشت.

او گفت، "افراد می دانند که سیستم های ایمنی آنها چگونه است و چگونه ارتباط برقرار شده اند - این واقعا پایه است"، و پیشنهاد می کند که افرادی که این سیستم ها را اجرا می کنند، باید به طور منظم بررسی کنند که چگونه شبکه ها کار می کنند و باید به روز رسانی ها در مورد سیستم های تاریخی نظیر تاسیسات صنعتی در حال اجرا بود

"یکی از این نمونه 15 ساله بود - آخرین دفعه که شما در مورد مدیریت ریسک در اطراف آن نگاه کردید؟ چرت زدن در افراد امنیتی یک یا دو سال طول می کشد با CISOs. هنگامی که آخرین دفعه بود که شما خراب شدید و از آن استفاده کردید اشاره به رفتن و یک نگاه؟ " پترسون پرسید:

تریتون زیرساخت های حیاتی در خاورمیانه را هدف قرار داده است، اما حوادثی وجود دارد که می تواند به سازمان ها در هر بخش اعمال شود، بدون توجه به جایی که در جهان وجود دارد.

دکتر اینن می گوید: "اگر شما این را از سیستم های ایمنی بیرون آورید، می توانید تقریبا همه آنها را به هر سیستم سازمانی تقسیم کنید. آنها همان نوع کنترل هایی هستند که ما فقط از هر کسب و کار برای کسب امنیت در اینترنت استفاده می کنیم." لوی، مدیر فنی در NCSC.

گروه هک کردن پشت تریتون - که با روسیه مرتبط است - باقی مانده است، با محققان در FireEye اخیرا افشای یک کمپین جدید برای هدف قرار دادن یک زیرساخت های بحرانی بحرانی.

با این حال، با استفاده از تاکتیک های گروهی در حال حاضر در چشم عموم، امکان تشخیص و محافظت در برابر فعالیت های مخرب وجود دارد.

Caban FireEye گفت: "همه این حیاط ها، تکنیک های جنبش جانبی و برداشت اعتبار: آنها می توانند تشخیص داده شود، ممکن است، ما مجبور نیستیم امید را از دست بدهیم."

"آنها می توانند در فناوری اطلاعات شناسایی شوند، بین IT و OT DMZ شناسایی می شوند - اینها مکان های آسان برای شروع به دنبال کردن هستند."

گروهی از هکرها کد جاوا اسکریپت مخرب را کشف کرده اند که جزئیات کارت پرداخت را در داخل سیستم تجارت الکترونیک که توسط کالج ها و دانشگاه ها در کانادا و ایالات متحده مورد استفاده قرار می گیرد، ی می کند.

کد مخرب در 201 فروشگاه اینترنتی آنلاین یافت شد که 176 کالج و دانشگاه در ایالات متحده و 21 کانادایی در کانادا بود، امنیت Trend Micro در

امنیت اینترنتی، در روز جمعه منتشر شد.

این حمله همان چیزی است که محققان امنیتی به حملهی Magecart میپردازند که شامل هکرهایی هستند که کدهای جاوا اسکریپت را در صفحات پرداخت و پرداخت فروشگاههای آنلاین ذخیره میکنند تا اطلاعات کارتهای پرداخت را که قبلا آنها را در سرورهای خود آپلود کردهاند و مجددا در معرض خطر سایبری زیرزمینی قرار دهند انجمن ها

هکرها خرابکاری کرده اند

طبق گفته Trend Micro، این حمله ویژه Magecart در روز 14 آوریل شناسایی شد و تحت تاثیر PrismRBS، شرکت PrismWeb، یک پلت فرم تجارت الکترونیک (a-la Shopify) به کالج ها و دانشگاه های آمریکای شمالی فروخته شد.

Trend Micro اعلام کرد که هکرها PrismRBS را نقض کرده و پلت فرم

PrismWeb را اصلاح کرد تا شامل یک فایل جاوا اسکریپت مخرب باشد که در تمام برنامه های فعال PrismWeb بارگذاری شده است.

اسکریپت که به شکل یک قسمت فایل از سرویس

Google Analytics شبیه بود، تا تاریخ 26 آوریل فعال بود، زمانی که Trend میکرو به فروشنده اطلاع داد که اقدام به حذف کد رمزگذاری کارت کرد.

در بیانیه ای که به Trend Micro منتشر شد، PrismRBS رسما هک را تصدیق کرد و گفت که این اطلاعیه ها در مورد کالج های تحت تاثیر قرار می گیرد و همچنین با یک شرکت قانونی فناوری اطلاعات ارتباط برقرار می کند تا عمق این حادثه را بررسی کند.

تعداد زیادی از گروه هکرها که طی چند ماه گذشته حملات حملات Magecart (JS card skimming، JS card sniffing) را شروع کرده اند، تعداد زیادی از ده ها نفر بوده است.

طبق گفته Trend Micro، زیرساخت این گروه هیچگونه همپوشانی با گروههای شناخته شده Magecart سایبری ندارد.

Yonathan Klijnsma، محقق تهدید کننده سرطان در RiskIQ و یکی از افرادی که از اولین حمله خود به گروه های Magecart ردیابی می کنند، به ZDNet گفتند که یکی از دلایل اینکه شرکت های امنیتی اکنون زمان زیادی را برای ردیابی گروه های فردی در اختیار دارند، این است که بسیاری از افراد در حال خرید و استفاده از یک تکه تکه کردن Magecart کیت ها از انجمن های هکینگ، حملات به نظر می رسد بیشتر و بیشتر عمومی است.

در اوایل این هفته، RiskIQ یک شرکت هشدار دهنده را منتشر کرد که حملات Magecart در حال حاضر به سایر سیستم عامل های تجارت الکترونیک گسترش می یابد و فقط در فروشگاه های Magento عرضه نمی شود، همانطور که در ابتدا بود. دیگر سیستم عامل های تجارت الکترونیک که در حال هدف گذاری هستند عبارتند از OpenCart، OSCommerce، WooCommerce و Shopify.

یکی دیگر از روند افزایش یافته - و همچنین در مورد PrismRBS هک - این است که گروه های Magecart به فروشگاه ها / شرکت ها به طور مستقیم حمله نمی کند، اما پس از یکی از اجزای آنها، در یک حمله زنجیره تامین عرضه .

در این مورد، هکرها پلت فرم تجارت الکترونیک PrismWeb را هدف قرار دادند، اما در گذشته، دیگر گروه های Magecart پس از ارائه دهندگان چت و پشتیبانی از ویجت ها گاهی اوقات در فروشگاه های تجارت الکترونیک بارگیری می شوند.

یک سوءاستفاده به تازگی منتشر شده، از آسیب پذیری پیکربندی شناخته شده استفاده می کند که در میان بسیاری از موارد پیش فرض و ابر

SAP وجود دارد. در اینجا شرکتهایی که از SAP استفاده میکنند باید انجام دهند.

کارشناسان امنیتی هشدار می دهند که به تازگی منتشر شده و آسان به استفاده از سوء استفاده برای مشکلات امنیتی SAP شناخته شده می تواند منجر به موج حملات علیه سیستم های SAP است که می تواند ده ها هزار شرکت تاثیر می گذارد. این سوء استفاده ها اجازه می دهد تا هکرها از راه دور به طور کامل آسیب پذیری برنامه های کاربردی SAP و داده های حیاتی کسب و کار آنها را شامل شود.

خود آسیب پذیری ها ناشی از پیکربندی پیش فرض ناامن SAP Gateway و SAP Message Server است که دو جزء هستند که توسط برنامه های کاربردی مختلف SAP مورد استفاده قرار می گیرند و در بسیاری از محیط ها رایج هستند. طبق گفته

Onapsis، شرکت امنیتی Onapsis برخی از این مسائل را برای بیش از یک دهه شناخته شده است اما در بسیاری از عملیات های دنیای واقعی همچنان ادامه دارد.

بر اساس مشاهدات ارزیابی های امنیتی انجام شده برای سازمان های بزرگ در طول سال ها، Onapsis برآورد می کند که این مسائل 9 مورد از هر ده سیستم SAP را که توسط بیش از 50،000 کاربر SAP در سراسر جهان اعمال شده است، در مجموع در حدود 900 میلیون سیستم عامل اعمال می کند. بیش از 400،000 سازمان از سراسر جهان از محصولات نرم افزاری SAP، از جمله برخی از بزرگترین شرکت های چند ملیتی استفاده می کنند.

برنامه های کاربردی که از اجزای بالقوه آسیب پذیر استفاده می کنند و می توانند تحت تاثیر این سوء استفاده قرار گیرند شامل SAP S / 4HANA، برنامه ریزی منابع سازمانی SAP (ERP)، مدیریت پیاده سازی محصول SAP (PLM)، مدیریت ارتباط با مشتری SAP (SAP Human Capital Management HCM)، SAP مدیریت زنجیره تامین (SCM)، مدیریت ارتباط با مشتری SAP (SRM)، SAP NetWeaver انبار کسب و کار (BW)، SAP Business Intelligence (BI)، ادغام پردازش SAP (PI)، SAP Solution Manager (SolMan) و مدیریت SAP ، Risk & Compliance 10.x (GRC) و SAP NetWeaver ABAP Application Server 7.0 - 7.52.

SAP سوء استفاده و تأثیر آنها

آژانس

امنیت سایبری و امنیت زیرساخت ها (CISA) روز پنج شنبه هشدار را در پاسخ به سوء استفاده های SAP که در اوایل ماه جاری در

GitHub منتشر شد، در یک کنفرانس امنیتی شرکت Comae Technologies در یک کنفرانس امنیتی منتشر کرد. سوءاستفاده ها 10KBLAZE خوانده شده اند.

براساس این هشدار، 900 سیستم مبتنی بر اینترنت در U، S، می تواند به SAP Gateway ACL (لیست کنترل دسترسی) آسیب پذیر باشد و 693 سرور وب پیام SAP در معرض اینترنت می تواند آسیب پذیر به نوع مرد در میان باشد حمله همچنین 1،181 روتر SAP در معرض اینترنت قرار دارند و اگر مهاجمان دسترسی به آنها را داشته باشند، می توان آنها را برای درخواست های مخرب پروکسی به سیستم های دروازه SAP استفاده کرد.

این اعداد به نظر نمیرسد، اما لازم به ذکر است که چنین سیستمهایی میتوانند به عنوان نقطهای برای هکرها برای حمله به سیستمهای SAP اضافی در داخل شبکههای شرکتی به کار گرفته شوند. دسترسی به شبکه های شرکت ها نیز می تواند به روش های مختلفی انجام شود، مثلا از طریق

حملات فیشینگ که باعث می شود ایستگاه های کاری با نرم افزارهای مخرب آلوده شوند. هکرها می توانند از این سیستم ها برای حمله به دیگران، از جمله SAP استفاده کنند.

Onapsis یک گزارش و شناسایی تشخیص داد که با سیستم تشخیص نفوذ منبع باز Snort کار می کند، زیرا سوء استفاده های جدید باعث می شود تا حملات به مراتب راحت تر شود. بنابراین، تهدید علیه سیستم های SAP دیگر از گروه های جاسوسی سایبری دولتی و یا مجرمان بسیار پیچیده سایبری نیست، بلکه تقریبا هر کسی می تواند از یک موتور جستجو مانند شدان استفاده کند.

مدیر عامل Onaporis ماریانو نونس به CSO می گوید: "در دست اشتباه این سوء استفاده ها می توانند خسارت زیادی ایجاد کنند." "هر کس فقط می تواند یکی از این سوء استفاده را دانلود کند، آن را در آدرس آی پی یک سیستم SAP بنویسید و با یک دستور به طور کامل سیستم را پاک کنید و هر فرآیند کسب و کار را مختل کنید. من فکر می کنم که نوار به شدت کاهش می یابد؛ و در نتیجه خطر را افزایش می دهد، زیرا احتمال این اتفاق را افزایش می دهد. ما بر این باوریم که افزایش حملات را افزایش می دهیم که این سوء استفاده ها و آسیب پذیری ها را افزایش می دهد. "

این حملات می تواند انواع مختلفی داشته باشد - از hacktivists تلاش برای آسیب رساندن به شرکت های آنها را دوست ندارند، با اختلال در عملیات تجاری خود و باعث زیان های قابل توجه مالی به حملات نوع ransomware مانند کسانی که به وب سرور ها و پایگاه های داده ضربه، که در آن مهاجمان حذف اطلاعات و ترک مجدد یادداشت پشت البته، حملات پیچیده تر و به خوبی برنامه ریزی شده شامل سرقت سوابق حساس کسب و کار و حتی تغییرات مخرب اطلاعات نیز ممکن است.

چالش های کاربران SAP

یکی از دلایل اینکه چرا بسیاری از سازمان ها هنوز به این مسائل شناخته شده آسیب پذیر هستند پس از چندین سال، پیچیدگی محیط های SAP آنها است. شرکت ها به شدت سیستم های SAP خود را سفارشی می کنند و Nunez برآورد می کند که هر استقرار SAP به طور متوسط 2 میلیون خط کد سفارشی اضافه شده توسط کاربران آنها است.

این سیستم ها فرایندهای کاری حیاتی را اجرا می کنند، بنابراین اگر یک پچ امنیتی باعث ناسازگاری با این سفارشی شود و باعث خرابی های تجاری شود، سازمان می تواند مقدار زیادی پول را از دست بدهد.

نینز می گوید: مقابله با این مسائل نیازمند تغییر دو تنظیمات است، اما در حالی که یک تغییر نسبتا آسان است، دیگر می تواند یک پروژه طولانی مدت برای پیاده سازی SAP متوسط تا بزرگ باشد و به منابع قابل توجهی نیاز داشته باشد. "اما مسائل خیلی زیاد هستند، درست است؟ بنابراین، اگر شما آن را انجام ندهید، روشن است که چه چیزی ممکن است اشتباه باشد."

ادامه مطلب

گرگوری فالکو یک پژوهشگر سایبر در مرکز بلرب دانشگاه

دانشگاه هاروارد است و یک محقق امنیتی پس از مداخله در موسسه فناوری اطلاعات فناوری اطلاعات و آزمایشگاه هوش مصنوعی ماساچوست است. او بنیانگذار و مدیر اجرایی

NeuroMesh، شرکت امنیتی فناوری است.

یک دقیقه. مدت زمان طولانی در ماه گذشته برای نشان دادن به یک شرکت بزرگ پخش و تیم تولید چگونه به دسترسی و راه اندازی مجدد سیستم کنترل پیشرو ماهواره ای اینترنت ارائه شده است. پنج دقیقه طول می کشد تا زمانی که من برای نشان دادن چگونگی به دست آوردن کنترل کامل آن، زمان بگذارم.

هکرها همیشه توانایی خود را برای شکستن زیرساخت های دیجیتال خود بهبود می بخشند. با این حال، سیستم های کامپیوتری که ماهواره های ما را اجرا می کنند، به اندازه کافی نگه ندارند، و آنها را هدف اصلی حمله قرار دهند. این باعث می شود تا دارایی های فضایی ما آسیب پذیری گسترده ای داشته باشد و اگر ما دقت نکنیم می تواند خیلی بدتر شود.